Voici comment moyennant un petit pécule de 5000 $ de base on peut s'attaquer à des lecteurs de cartes bancaires POS et espérer rafler 100 fois plus ! (enfin pas longtemps! ). Décidément j'adore internet, c'est son côté Wilde, c'est un peu comme le Far West, tout le monde a sa chance, à vous de l'utiliser à bon ou mauvais escient !

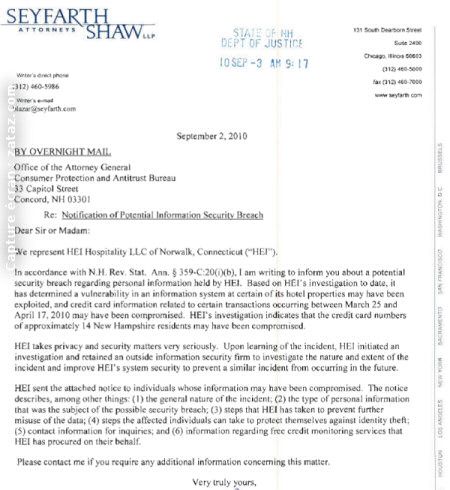

Exclusif - Plusieurs hôtels américains piratés à partir de vulnérabilités découvertes dans des lecteurs portables de cartes bancaires. HEI Hospitality LLC (un groupe privé d'investissement immobilier détenant au moins 36 hôtels aux USA, NDR) vient d'alerter le procureur général du New Hampshire à la suite de la découverte du piratage de données bancaires appartenant à leurs clients.

La violation résulterait d'une vulnérabilité exploitée dans les systèmes portables de paiement par CB (POS). Le courrier qu'a pu se procurer ZATAZ.COM [voir ci-dessous] n'indique pas le nombre de clients affectés par ce vol. Parmi les hôtels touchés par ces piratages : Algonquin Hotel ; Starwood Hotels & Resorts Worldwide, Inc ; Sheraton Crystal City Hotel ; The Westin Minneapolis ; The Equinox, a Luxury Collection Golf Resort & Spa ; Sheraton Music City Hotel ou encore The Westin St. Louis.

Les renseignements volés concernent "les cartes de crédit, indique le courrier reçu par le procureur général, le numéro de carte de crédit, date d'expiration, code de sécurité (CVV) et l'information codée sur la bande magnétique au verso de la carte".

POS, nouvelle cible des pirates ?

Ce type de piratage à la sauce skimming portable ne date pas d'hier. Nous vous relations, il y a deux ans, des premières actions pirates dans plusieurs pays européens [1]. Nous vous indiquions, en octobre 2008, comment les policiers de plusieurs pays (Belgique, Royaume-unis, ...) [2] enquêtaient sur une fraude à la carte bancaire à très grande échelle. Des pirates avaient piégé des lecteurs de cartes bancaires de magasins afin d'en intercepter les données (bande magnétique, code secret). La rédaction de ZATAZ.COM apprenait alors comment fonctionnait ces fameux boitiers. Des aspirateurs pirates très étonnants.

Première constatation, nous sommes très loin des petits yescardeurs des années 90. L'affaire qui touchait l'Europe démontrait la mise en place d'un gang très organisé, qui se faisait envoyer les informations bancaires volées par GSM, au Pakistan. Trois procédés pirates avaient été découverts dans un des TPE (Terminal carte bancaire - POS) découvert dans une boutique.

Le premier circuit malveillant était conçu pour copier les détails de la carte avant que le lecteur ne puisse encrypter les renseignements.

Le deuxième circuit sauvegardait les renseignements et utilisait un chiffrement pour les protéger de toutes lectures extérieures.

Le troisième et dernier circuit agissait comme un téléphone portable. La puce envoyait alors les données volées via un serveur basé à Lahore, au Pakistan.

Sur place, on peut aisément dire que les pirates déchiffraient les informations bancaires pour créer des cartes clonées (White card). Le plus fort dans cette histoire est que l'un des circuits était programmé pour envoyer les données piratées sur des périodes précises sélectionnées dans la semaine (lundi à 18h ; le jeudi à 9h ; ...)

Le code dirigeait vers le serveur de Lahore, par exemple, une trentaine de numéros de cartes provenant de marque précise, Visa Gold, par exemple. Le dispositif pirate demandait même combien il fallait envoyer de cartes lors de la sauvegarde malveillante suivante. Un code qui a été travaillé de la sorte à ce que chaque TPE dirige un certain nombre de données bancaires par rapport à la boutique piégée. Une petite épicerie n'avait pas le même nombre de CB piratées qu'un grand magasin.

Vous avez dit inquiétant ?

Nous avons rencontré XcP [Nous avons changé son pseudonyme, NDR], un internaute francophone spécialisé dans les données bancaires sur Internet. Base de données, White card, phishing, ... bref, les business malveillants qui permettent de récupérer des euros, beaucoup d'euros. Pour lui, le piratage de POS ne fait que commencer. Les nouvelles techniques arrivent et feraient déjà un malheur "Cette méthode de piratage porte plusieurs noms, comme le dumps grabber, nous explique XcP, C'est composé de deux logiciels. Le premier, une sorte de scanner d'IP. Sa mission, récupérer les adresses de connexion des POS [terminaux de paiement dans les magasin, ndr]. Il a aussi pour fonction, une fois des IP repérées, de tester des exploits, des vulnérabilités. Il regroupe dans un listing les réponses et il ne reste plus qu'à injecter un sniffeur [logiciel espion, ndr] dans les terminaux trouvés et faillibles. Une fois l'espion installé, il va télécharger les données bancaires interceptées [dumps, ndr]dans un un webpanel. Le matériel coûte dans les 5.000 $ mais une fois en place, tu peux te faire 100 fois plus !" Notre interlocuteur nous a indiqué que cette "technologie" venait des pays de l'Est.

Source : Damien & Zataz.com