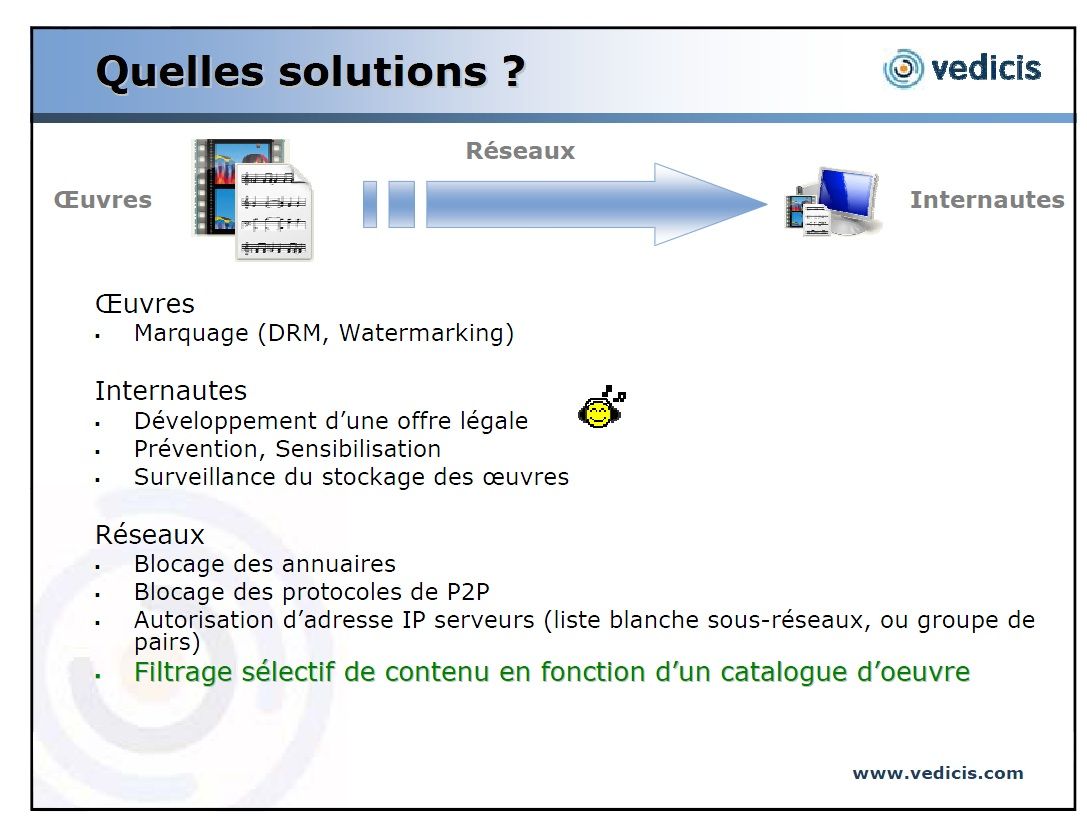

À l'Heure de la Loppsi 2, on l'avait presque oublié. Mais que nenni, tel un diable sorti de sa boîte, le fantôme de Christine Albanel resurgit : ), aussi je vous partage ces informations sur « les moyens de sécurisation » d'Hadopi, autrement dit « comment vous rabattre le caquet » enfin c’est pas moi qui le dit c’est le screen shot. Vous noterez que le processus inclus 'le blocage des annuaires' c'est vaste : )

Ce décret définit la procédure qui permet à un éditeur de faire labelliser son moyen de sécurisation logiciel.

Qu’est-ce que le moyen de sécurisation pour Hadopi ?

Le moyen de sécurisation est une solution, ici logicielle, qui permet à un abonné d’éviter la sanction pour négligence caractérisée.

Qu’est-ce que la négligence caractérisée ?

La négligence caractérisée est le fait de ne pas avoir su prévenir une contrefaçon sur son accès internet. Est alors sanctionnée la non-installation ou le mauvais usage d’un moyen de sécurisation, signe d'une négligence caractérisée. Il y aura mauvais usage d’un moyen de sécurisation lorsque l’abonné l’aura par exemple « désactivé » ou ne l’aura pas installé sur tous les ordinateurs de son foyer sans motif légitime.

Quelle différence entre le moyen de sécurisation labellisé et celui qui ne l’est pas ?

Le moyen de sécurisation labellisé est celui que l’Hadopi estimera conforme à une liste de spécifications fonctionnelles actuellement en rédaction. Ces spécifications seront rendues publiques dans quelque temps par la Hadopi suite aux conclusions de la mission confiée à Michel Riguidel, un chercheur, spécialiste en DPI qui œuvre pour une chaire financée notamment par Vivendi, propriétaire d’Universal.

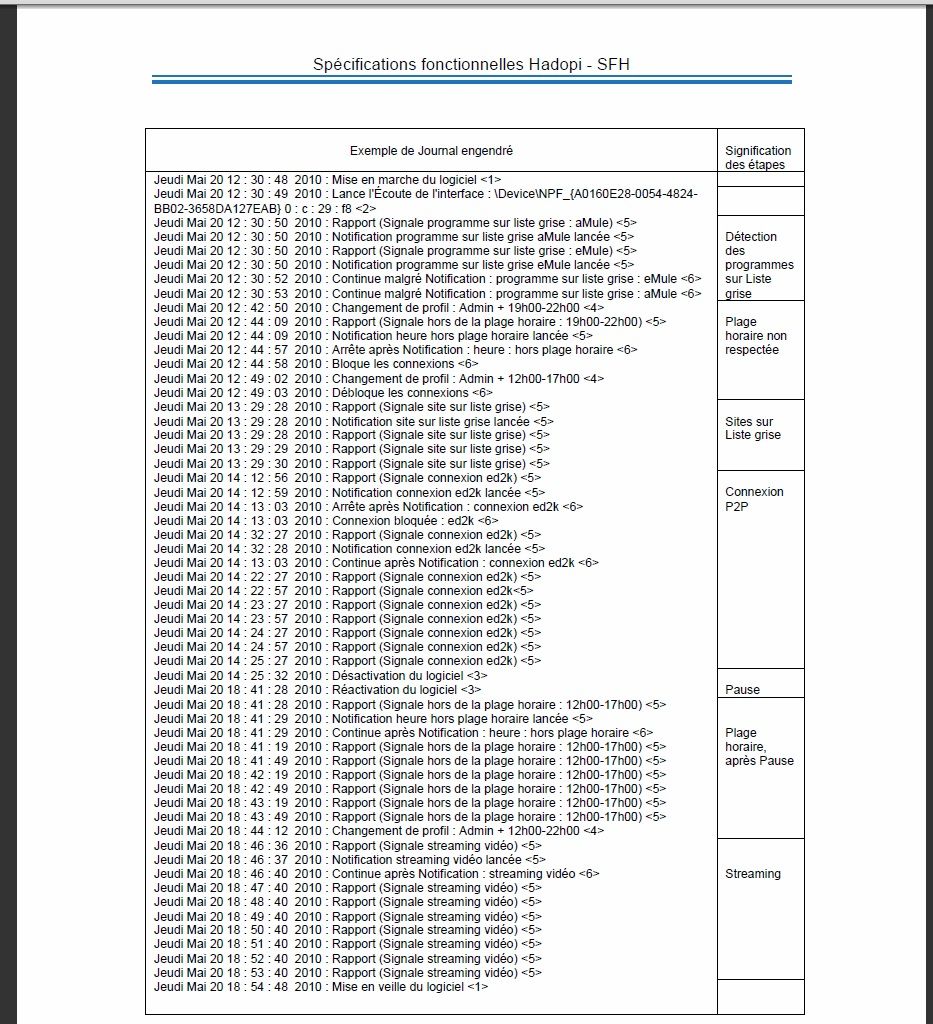

Le logiciel analysera les données et fonctionnera sur un système de listes blanche (les sites d'offres légales labellisés), grise (applications suspectes, plages de ports utilisés par ces applications) et noire (les sources interdites par décision de justice par exemple).

Et juridiquement ?

L’abonné est libre ou plutôt enfermé dans un triple choix : soit ne rien installer, soit mettre en œuvre un moyen de sécurisation, soit opter pour le moyen de sécurisation labellisé.

Dans le premier cas, il n’aura aucun moyen de contrebalancer les affirmations de la Hadopi, si jamais son adresse IP venait à être flashée parmi les 50 000 IP transmises quotidiennement par l’entreprise privée TMG, « radar » des ayants droit.

Dans le dernier cas, celui de l’usage du moyen de sécurisation labellisé, la présidente de la Commission de protection des droits, cœur de l’Hadopi, avait dit à l'Assemblée Nationale, « nous n’allons pas imposer des moyens de sécurisation labellisés. En revanche, lorsque l’internaute aura installé un système labellisé, son cas sera examiné avec une attention bienveillante… »

Une attention bienveillante ?

Même s’il utilise un logiciel labellisé, l’abonné ne sera pas couvert contre le risque de coupure. L’usage d’un logiciel labellisé n’est pas d’une garantie à 100 % si jamais TMG et l'Hadopi viennent repérer son adresse IP.

Néanmoins, dans le document préparatoire au développement des spécifications fonctionnelles, il est prévu que le logiciel labellisé trace une journalisation des activités de l’ordinateur de l’abonné.

Une journalisation ?

Dans le document préparatoire précité, on parle de « journaux sécurisés [qui] doivent être archivés et conservés par le titulaire de l’abonnement pendant la période d’une année, période où le titulaire pourrait demander à une tierce partie de confiance, un déchiffrement des journaux correspondant à des dates fixées et une copie certifiée conforme du déchiffrement de ces journaux ». Comme indiqué, plus l’abonné aura le sentiment d’être sécurisé face au risque Hadopi, plus il sera surveillé, traqué, examiné, observé.

Cette journalisation a ce charme vénéneux mis en avant par Maitre Eolas : « on constate que votre abonnement a servi à télécharger illégalement, et que s’il a pu servir à cela, c’est qu’il n’était pas assez sécurisé. Si vous apportez la preuve de sa sécurisation absolue ou presque, vous apportez la preuve que c’est vous qui avez téléchargé. Dans les deux cas, vous pouvez être sanctionné. Pervers, n’est-ce pas ? »

Revenons aux labels. Comment sont-ils délivrés ?

L’éditeur qui veut prétendre à un label pour son verrou logiciel fera d’abord une demande auprès d'un (ou plusieurs) centre d'évaluation auquel il soumettra son logiciel « destiné à prévenir l’utilisation illicite de l’accès à un service de communication au public en ligne ». Cette étape sera payante, mais négociable.

Comme le précise le décret publié ce week-end, le centre est agréé suivant les textes relatifs à l'évaluation et à la certification de la sécurité offerte par les produits et les systèmes des technologies de l'information, par l'Agence nationale de la sécurité des systèmes d'information (ANSSI).

Le centre émettra un rapport d’évaluation qui « contient des informations couvertes par le secret industriel et commercial [et] revêt un caractère confidentiel ». Ce rapport sera ensuite soumis à l'Hadopi pour obtention du précieux label dans les quatre mois maximum. L'Hadopi ne délivrera de label que « lorsqu'elle estime établi que ce moyen est efficace et conforme aux spécifications fonctionnelles qu'elle a rendu publiques ».

Ainsi, même si le centre agréé par l’ANSSI considère que le verrou logiciel est efficace pour prévenir l’usage illicite, l’Hadopi conservera le droit discrétionnaire de lui refuser un label. C’est une évolution importante puisque dans le projet de décret révélé dans nos colonnes, ce label était de droit : l’éditeur qui avait un rapport positif disposait du droit d’obtenir un label. Avec la version du décret publiée au JO, ce n’est plus un « droit au label » mais une simple possibilité. Cela permet à l’Hadopi de disposer des pleins pouvoirs pour refuser ou délivrer le précieux label. La délivrance du label étant laissée à l’appréciation de l’Hadopi, les juridictions administratives exerceront donc un contrôle a minima en cas de refus de label.

Que se passe-t-il si le logiciel labellisé est victime d’un trou de sécurité ?

Simple et cocasse : côté abonné, puisque l’usage du logiciel labellisé ne couvre pas à 100 % contre le risque Hadopi, il pourra être coupé d’Internet et sanctionné d’une peine de 1500 euros puisqu’il n’aura pas su empêcher son IP de transparaître sur les réseaux P2P.

Côté éditeur, la Hadopi pourra retirer le label lorsque le moyen de sécurisation « cesse de remplir tout ou partie des conditions au vu desquelles il a été délivré ». Si un trou permet à un petit malin de contourner le logiciel labellisé, c’est que ce logiciel ne permet plus d’empêcher l’usage illicite. Il ne mérite donc plus le label. La Hadopi pourra être plus vicieuse et modifier « les spécifications fonctionnelles » initiales, pour contraindre tous les éditeurs à revoir leurs solutions. Ce mécanisme génère un effet de cliquet anti-retour vers toujours plus de « sécurisation » et donc toujours plus de surveillance.

Dois-je craindre ces moyens de sécurisation labellisés, alors que je n’ai rien à me reprocher ?!

D’un, l’abonné est responsable des mauvais usages qui seraient commis par des tiers (membre de sa famille, voisins, étrangers). Qu’il se reproche quelque chose ou non n’a pas d’emprise. Au contraire, le texte injecte un climat de suspicion et de défiance dans l’entourage proche.

De deux, le député Franck Riester qui fut rapporteur du texte Hadopi à l’Assemblée nationale, et qui est devenu membre de la Haute autorité (indemnisé), avait refusé que les verrous labellisés soient impérativement gratuits ou interopérables. Des amendements visaient par exemple à exonérer l’abonné si son système informatique n’était pas interopérable avec le logiciel de sécurisation ou tentaient d’affirmer que « les moyens de sécurisation, mis gratuitement à la disposition des consommateurs, sont interopérables »). Mais le rapporteur Franck Riester tout comme la ministre de la Culture, Christine Albanel, le rejetèrent. Il y a donc un risque de discrimination technologique ou financière sur fond de non interopérabilité.

De trois, les ayants droit réunis au sein de la SCPP (dont Universal, propriété de Vivendi) ont effectué des tests de filtrage par deep packet inspection en Allemagne avec l’entreprise Vedicis. Marc Guez, président de la SCPP nous l’a affirmé durant une interview : la stratégie future sera de présenter ce filtrage par DPI comme un moyen de sécurisation labélisé. L’abonné aura l’impression d’agir en bon père de famille, installera volontairement ce dispositif de surveillance des flux, sans savoir exactement ce qui se trame en coulisse puisque tout est fermé, verrouillé, cadenassé.

Source : PC Inpact