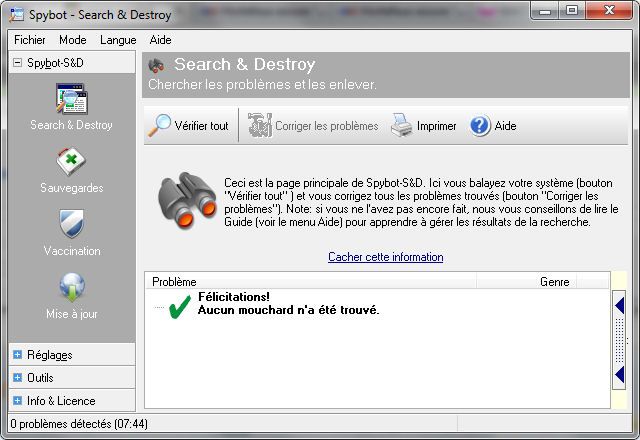

Eh oui ! Moi aussi je me croyais tranquille avec ma veille de sécurité automatisée, un bon Spybot et un Antivirus ! C’était sans compter sur cette liste des applications vulnérables recensées par Secunia. Vous verrez on y trouve de tout, de Nero à Demons Tools en passant par Divx Player. Bonne Chance ! Mais la menace qui nous occupe est plus pernicieuse en l’occurrence, il s’agit d’un dénommé Kroxxu qui semble squatter les sites et les noms de domaine… Ouch…. En ce qui nous concerne 0 Spyware, 0 Malware, 0 Virus, mais j’ai quand même demandé des explications à Damien à l’origine de cette news pour tenter de se prémunir de cette nouveauté.

Le botnet du réseau pirate Kroxxu a infecté, cette année, pas moins de 100 000 sites Internet. Au cours des douze derniers mois, les chercheurs des laboratoires avast! ont suivi l’évolution de Kroxxu, un réseau pirate novateur d'auto-génération de logiciels malveillants, volant les mots de passe. Ce botnet de grande envergure, a infecté environ 100 000 nouveaux sites et probablement plus d‘un million d'utilisateurs à travers le monde. Les chercheurs d’avast! n'ont cependant pas encore découvert comment ces créateurs se rémunèrent. « Il existe différentes méthodes qui auraient pu permettre à ce nouveau réseau de se développer. Les quatre méthodes les plus probables sont le piratage grâce à la vente d'espace sur les serveurs infectés, l'utilisation du botnet pour soutenir les activités d'autres pirates, aux virus plus rentables, la vente de lettres de créances volées, ou encore l‘utilisation de keyloggers (ou enregistreurs de frappe) pour étendre d’autres spams. Mais à ce stade, il est plus important de découvrir comment fonctionne ce botnet que de découvrir son business plan. »

Tout commence avec les mots de passe

Kroxxu se concentre exclusivement sur le vol des mots de passe FTP. A la différence de son prédécesseur Gumblar et aux botnet traditionnels, l'expansion de Kroxxu est entièrement basée sur des sites web infectés - et non sur des ordinateurs

La redirection est un élément essentiel pour Kroxxu puisqu’elle lui permet de se cacher. La plus longue connexion active trouvée jusqu'ici a utilisé au total 15 redirecteurs, sans troubler la méfiance de l’internaute, à travers sept pays et sur trois continents différents. Cela pourrait être aussi bien une caractéristique destinée à masquer la répartition et la diffusion des malwares qu’une courte panne dans le processus d’infection automatisé.

La capacité des composants du botnet à modifier sans cesse leur rôle, est une spécificité propre à Kroxxu. Les lettres de créance volées sont quant à elles utilisées pour soutenir le développement du réseau avec de nouveaux domaines infectés ajoutés à un réseau multi-couches où chaque élément exécute des tâches bien spécifiques. « Les attaques de Kroxxu sont basées sur le fait que toutes les parties du réseau sont égales et interchangeables. Si une partie est utilisée comme redirecteur initial, elle peut également l‘être pour la distribution finale au même ou à un autre moment », explique Jiri Sejtko. « Cela lui permet de se dupliquer beaucoup plus facilement et rapidement. »

Kroxxu: des virus dont il est difficile de se débarrasser

La croissance de Kroxxu a été régulière avec 1 000 nouveaux domaines employés improprement chaque mois depuis son émergence en octobre 2009. Elle se caractérise par la longévité des infections et la difficulté à les éliminer d‘un serveur. Les laboratoires avast! ont ainsi constaté que 985 redirecteurs PHP et 336 distributeurs de logiciels malveillants installés dans les sites infectés ont survécu plus de trois mois sans attirer l‘attention de la part des administrateurs des sites en question. Il semble que la plupart d’entre eux ignorent ou plus vraisemblablement, ne soient pas au courant de l'infection. Or seul l'administrateur ou le propriétaire du site piraté peut légalement se débarrasser de l'infection.

La distinction entre les sites malveillants de base et les sites piratés redistribuant des virus

A moyen terme, la présence de Kroxxu sur des serveurs infectés pourrait avoir un impact sur les URL des moteurs de recherche qui doivent faire la différence entre de purs virus informatiques et des logiciels malveillants provenant de réseaux zombies. Avast! par exemple, utilise ces URL pour empêcher ses utilisateurs d‘accéder aux 100 000 domaines infectés par Kroxxu. Le succès relatif de Kroxxu et son utilisation exclusive de serveurs détournés, augmente le risque d’imitation d’autres botnets. Un problème mettant en évidence la façon dont les autorités déterminent les statuts d’un site. La confusion qui existe aujourd’hui entre les virus informatiques de base et les virus provenant de réseaux zombies pourrait décupler l’impact de Kroxxu au delà de l’estimation d’un million d’utilisateurs et de 100 000 domaines désormais infectés.

Les chiffres Kroxxu

Réseau avec plus de 10 000 redirecteurs, 2 500 redirecteurs PHP et 700 sites supplémentaires de distribution de logiciels malveillants ; les 15 redirecteurs utilisés en terme de connexion active la plus longue, renvoient les internautes à travers sept pays dans trois continents différents ; la durée de vie des serveurs infectés par Kroxxu est de 90 jours.

Source : Zataz.com