Puisque l'on arrive sur 2011, et déjà les 100,000 courriers d'avertissement Hadopi envoyés, cet article de Zataz sera le bienvenu pour faire le point. Car conformément à ce que je pensais, l'imagination et l'échange généralisé de bout de code aléatoire risque en 2011 de poser quelques soucis. La démocratisation du savoir n'est pas toujours bonne quand on connaît certaines tendances humaines. Enfin, à vous de vous informer et de les prendre en considération avec les analyses de PandaLabs et Fortinet.

D´après Panda Security et Fortinet, l´hacktivisme et la cyberguerre feront la une de l´actualité en 2011. PandaLabs, le laboratoire antimalware de Panda Security –The Cloud Security Company-, présente ses prévisions sur le cyber-crime en 2011, qui ne devrait pas être marquée par des changements radicaux. Les principales tendances à attendre en 2011 : l’hacktivisme et la cyber-guerre, des codes malveillants toujours plus orientés vers le profit, les réseaux sociaux comme vecteur d’infection, l’ingénierie sociale et des malwares capables d’évoluer rapidement pour éviter d’être détectés. Nous observerons également une hausse des menaces visant les utilisateurs de Mac, davantage d’attaques des systèmes 64-bit et de nouveaux exploits zero-day. Luis Corrons, le Directeur Technique de PandaLabs explique : “Nous avons à nouveau sorti notre boule de cristal pour vous présenter les dix principales tendances que nous prévoyons pour l’année 2011” :

1. ) Création de Malwares.

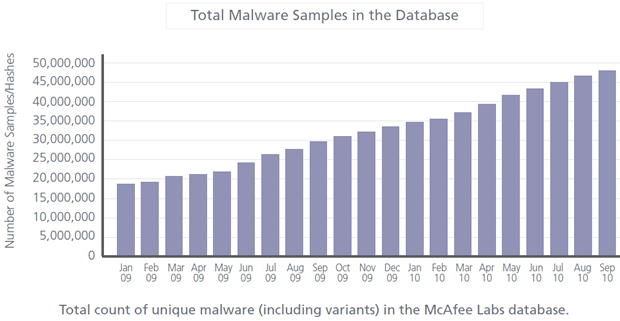

En 2010, nous avons remarqué une hausse significative du nombre de codes malveillants, une constante au cours des dernières années. Cette année, plus de 20 millions de nouvelles souches ont été créées, plus qu’en 2009. Actuellement, la base de données en ligne de l’Intelligence Collective Antimalware de Panda comporte plus de 60 millions de menaces classées. Le taux de croissance d’une année à l’autre semble cependant être parvenu à son maximum. Depuis quelques années, le taux de croissance était de 100%, en 2010, il n’était que de 50%. Nous attendons de voir ce que nous réserve 2011 à ce sujet.

2. ) Cyber Guerre.

Avec les affaires Stuxnet, Wikileaks et les attaques de Google, dans lesquelles le gouvernement chinois est soupçonné d’être impliqué, nous sommes parvenus à un tournant cette année. Dans les cyber-guerres, de même que dans les conflits modernes du monde réel, il n’est pas toujours facile de distinguer clairement les parties en présence. Nous sommes plus dans une logique de guérilla, dans des situations où il est ardu de savoir qui est à l’origine des attaques et depuis où elles sont lancées. Le seul aspect que l’on peut éventuellement deviner est l'objectif poursuivi. Dans le cas de Stuxnet, il est à peu près clair qu'il s'agissait d'une tentative de blocage de certaines fonctions d’installations nucléaires. D’autres attaques de ce genre, pas forcément aussi sophistiquées, continuent à se produire et se produiront certainement de plus en plus en 2011, bien que toutes ne seront pas portées à la connaissance du grand public.

3. ) Cyber Contestation.

Sans aucun doute, la grande nouveauté de 2010. L’hacktivisme, ou cyber-activisme, a fait rage cette année. Le groupe Anonymous, avec l’Operation Payback, a d’abord ciblé les organisations de lutte contre le piratage de films et de musique, puis a apporté un soutien à Julian Assange, le rédacteur en chef de Wikileaks. Même les utilisateurs sans grandes connaissances techniques peuvent participer aux attaques de déni de service distribué (DDoS) ou aux campagnes de spamming. De nombreux pays s’activent pour légiférer sur le sujet afin que ce type d’action soit considéré comme un délit passible de poursuites, ce qui n’empêchera probablement pas l’émergence de nouvelles cyber-attaques militantes en 2011, organisées par ce groupe ou par d’autres. L’Internet occupe désormais une place de plus en plus importante dans notre vie. Il représente un moyen d’expression offrant une sensation de liberté et d’anonymat, ce qui nous amène à penser que ce n’est que le début de ce type de protestations de la société civile.

4. ) Ingénierie Sociale.

Selon un proverbe espagnol, “l'homme est le seul animal capable de trébucher deux fois de suite sur la même pierre”. Il y a du vrai dans ce dicton ; pour preuve, les pirates continuent à utiliser l’ingénierie sociale pour infecter les internautes. Pour les cyber-criminels, les réseaux sociaux sont le moyen idéal pour parvenir à leurs fins car les utilisateurs sont souvent plus confiants sur ces réseaux, plus qu'avec les emails par exemple. Tout au long de l’année 2010, nous avons été témoins de nombreuses attaques ciblant les deux réseaux sociaux les plus populaires dans le monde : Facebook et Twitter. En 2011, nous nous attendons non seulement à ce que les pirates continuent à utiliser ces réseaux comme vecteurs d’infections mais également à qu’ils s’en servent pour des attaques distribuées. Par ailleurs, les attaques de BlackHat SEO (l’indexation et le référencement optimisé de faux sites web dans les moteurs de recherches) seront également largement utilisées en 2011, en exploitant les sujets qui feront l’actualité pour atteindre le plus d’internautes possible.

Avec le développement des photos, des vidéos et des autres contenus multimédia sur Internet, de plus en plus de codes malveillants se font passer pour des plugins, des lecteurs ou d’autres applications similaires. Les autres méthodes plus anciennes n’ont pas pour autant disparu, par exemple les présentations Powerpoint infectées transmises entre amis. Cependant, les campagnes de sensibilisation à la sécurité ont rendu les internautes plus méfiants et vigilants face à ces menaces. En période de crise, les pirates tendent à intensifier leurs attaques qui, malheureusement, nécessitent de moins en moins d’expertise technique. Nous pouvons donc nous attendre à voir apparaître de nouvelles méthodes de mystification toujours plus complexes pour tromper les internautes non avertis : fausses annonces sur les sites de rencontre, fausses offres d’emploi, attaques de phishing ciblant non seulement les banques mais aussi les plateformes de paiement en ligne, les e-boutiques, etc. En résumé, plus que jamais, la prudence et la méfiance sont de mise et constituent notre première défense contre les menaces d’Internet. Malheureusement, le sens critique fait encore souvent défaut sur le web.

5. ) Le développement de logiciels malveillants pour Windows 7.

L’année dernière, nous annoncions qu’il faudrait du temps aux pirates pour s’adapter au nouveau système d’exploitation de Microsoft et que nous avions un répit d’au moins deux ans avant que ne prolifèrent les menaces spécialement conçues pour Windows 7. En 2010, les choses ont commencé à changer. Nous nous attendons à ce que 2011 voit l’apparition de nouveaux malwares ciblant les utilisateurs de ce nouveau système d'exploitation.

6. ) Téléphones portables.

L’éternelle question : quand les malwares pour les téléphones portables décolleront-ils vraiment ? L’année 2011 verra l’apparition de nouvelles menaces mais pas d’épidémies massives. La plupart des menaces actuelles ciblent les appareils sous Symbian, un système d'exploitation qui est en recul actuellement. Au niveau des systèmes émergeants, c’est Androïd qui se détache dans les prévisions du laboratoire PandaLabs. Un nombre croissant de menaces visant cette plateforme devrait voir le jour au cours de l’année, en faisant la cible n°1 des cyber-criminels en 2011.

7. ) Tablettes.

L’hégémonie de l’iPad sur ce terrain commence à être mise à mal avec l’apparition de nouveaux concurrents sur le marché. Cependant, hormis quelques preuves de concept ou attaques expérimentales, nous ne nous attendons pas à ce que les tablettes PC deviennent une cible importante pour les criminels du Net en 2011.

8. ) Mac.

Il existe déjà des logiciels malveillants sur Mac et il continuera à y en avoir. Leur nombre croîtra au fur et à mesure qu’augmentera la part de marché de cette plateforme. La principale inquiétude réside dans le nombre de failles de sécurité du système d'exploitation d’Apple. Nous espérons qu’elles seront corrigées dès que possible car les pirates ont bien compris l’opportunité que ces vulnérabilités représentent pour la propagation des malwares.

9. ) HTML5

Amené à remplacé Flash, le standard HTML5 est une cible de choix pour de nombreux cyber-criminels. Comme ce nouveau langage peut être exécuté par les navigateurs sans nécessiter de plugins, il est très intéressant pour les pirates de découvrir des failles de sécurité qui pourraient être exploitées pour attaquer les utilisateurs quel que soit leur navigateur. Nous nous attendons à voir les premières attaques au cours des prochains mois.

10. ) Codes malveillants cryptés et très évolutifs.

Cette évolution s’est déjà amorcée il y a deux ans de cela et nous pensons qu’elle s’amplifiera en 2011. Ce n’est pas une nouveauté que les logiciels malveillants sont conçus pour apporter des gains financiers à leurs auteurs. De même, il est habituel que les pirates utilisent l’ingénierie sociale pour tromper leurs victimes ou des menaces silencieuses pour ne pas éveiller leur attention. Le laboratoire antimalware PandaLabs reçoit de plus en plus de menaces cryptées, utilisant des techniques de furtivité ou encore capables de se connecter à un serveur pour se mettre à jour afin de tenter d’échapper à la détection des antivirus. Par ailleurs, nous observons un nombre croissant d’attaques ciblées, particulièrement visant les entreprises, comme les informations dérobées aux entreprises se revendent de plus en plus cher sur le marché noir.

« L’horizon de la sécurité ne semble pas s’éclaircir. Il est vrai qu’en 2010 nous avons eu de nombreuses arrestations qui ont frappé durement les pirates. Cependant, ce n’est pas suffisant face au crime à grande échelle contre lequel nous devons lutter. Les profits de ce marché noir se chiffrent en milliards de dollars et beaucoup de pirates agissent en toute impunité grâce à l’anonymat d’Internet et de nombreux vides juridiques. Le contexte économique actuel a contribué à aggraver la situation. Alors que le taux de chômage monte dans beaucoup de pays, certains voient dans le cyber-crime une opportunité de se sortir d’une mauvaise passe sans trop de risque », explique Luis Corrons.

Pour Fortinet, autre acteur de la sécurité informatique, les 5 tendances de sécurité pour l’année 2011 sont :

1. ) Augmentation du Démantèlement via une Collaboration Mondiale.

Cette année, nous avons vu des pays travaillant ensemble tels que le Groupe de Travail Conficker, l’opération Bot Roast (initiative du FBI) et l’arrêt des récents Mariposa/Pushdo/Zeus/Bredolab pour stopper les gangs cybercriminels. Cependant, ces opérations uniquement axées sur les contrevenants les plus visibles ont parfois eu qu’un effet temporaire. Par exemple, tandis que les autorités anéantissaient l’énorme botnet Koobface en novembre, les serveurs étaient reconfigurés et de nouveau en fonctionnement à pleine capacité une semaine plus tard. En 2011, nous prévoyons que les autorités consolideront les efforts et partenariats mondiaux avec des groupes de travail de sécurité pour arrêter les opérations cybercriminelles de plus en plus nombreuses. Alors que le European Electronic Crime Task Force fut un pas en avant en 2009, le groupe manque encore d’impact. L’arrêt de Zeus qui a eu lieu en 2010, conduisant à des poursuites par les autorités américaines et britanniques, est un bon exemple de ce que nous pensons voir se multiplier l’année prochaine.

2. ) L'Inflation des machines infectées.

Aujourd’hui, nous entrons dans la bataille territoriale des criminels qui cherchent à garder le contrôle des machines infectées pour plus de rendement. Les attaques types “bot killers” sont ainsi implantées dans de nouveaux bots permettant de tuer de manière générique d’autres menaces pouvant se trouver dans un même système tels que Skynet vs. MyDoom/Bagle et Storm vs. Warezov/Stration. Par exemple, nous avons vu un bot listant les processus en mémoire dans le but de chercher les commandes utilisées par les bots IRC locaux. Une fois trouvée, il tue ces commandes qui sont perçues comme une ‘menace territoriale’.

En parallèle, la valeur des machines déjà infectées augmentera en 2011. En conséquence, nous nous attendons à voir une augmentation des prix pour les services de criminalité, telles que les locations de bots qui chargent des logiciels malveillants sur les machines, et des malwares qui incluent l’entretien des machines pour maximiser le temps de service d’une machine infectée.

3. ) Les infections qui contournent les systèmes de protection.

Les technologies de sécurité visant à empêcher ou limiter l’exploitation des failles logicielles dans les systèmes d’exploitation modernes (ASLR, DEP, sandboxing…) sont de plus en plus monnaie courante, ainsi que les machines qui les supportent. Cette évolution a certainement restreint l’éventail des cibles possibles pour les malwares, qui en 2011 vont chercher à dépasser ces barrières. En 2010, nous avons vu des rootkits comme Alureon, qui ont réussi à contourner certains systèmes de protection, notamment en corrompant l’étape de lancement du système. Pour 2011, nous nous attendons à plus de rootkits se propageant sur de nouvelles machines et d’autres attaques innovantes contournant les défenses comme l’ASLR/DEP et le sandboxing tels que ceux lancés par Google Chrome et Adobe en 2010.

4. ) Les Cybercriminels recrutent.

Parmi les emplois en forte croissance, nous trouvons : des développeurs en charge de mettre au point des kits et plateformes personnalisés ; des services d’hébergement pour les données et zones de dépôt ; des casseurs CAPTCHA ; de l’assurance qualité (abus d’anti détection) et des distributeurs (affiliés) pour propager du code malveillant. L’apparition de nouveaux programmes affiliés vont sans doute être à la source du plus fort recrutement, en embauchant des personnes qui s’engagent à distribuer les attaques. Les opérateurs Botnet ont jusqu’ici contrôlé l’expansion de leurs botnets eux-mêmes, mais, nous pensons qu’ils vont commencer à déléguer cette tâche à des sociétés affiliées en 2011. Les botnets Alureon et Hiloti sont deux exemples qui ont déjà suivi ce concept en établissant des programmes affiliés pour leurs propres botnets; en payant quelqu’un qui peut infecter les systèmes au nom de l’opérateur. En utilisant une armée de distributeurs, les botnets continueront de prospérer.

5. ) La propagation des Codes Sources.

Les malwares aujourd’hui peuvent apparaitre sous plusieurs noms et alias. La détection croisée faite par les différents fabricants de sécurité rajoute de la confusion. C’est le résultat d’une communauté de développeurs en expansion qui empruntent les codes sources et les banques de données disponibles pour créer et vendre de nouveaux malwares. Souvent, nous identifions deux malwares qui sont quasi identiques en nature à l’exception d’un petit élément qui a changé à l’intérieur. Ce genre de malwares de type “copier et coller” indique que plusieurs développeurs ont adopté le même code source. En 2011, nous prévoyons qu’il y aura davantage de cybercriminels tentant de se faire de l’argent en recyclant un code source existant. Alors que les codes sources publics (c'est-à-dire accessibles à tous) seront toujours problématiques dans le monde de la sécurité, les codes sources privés vont augmenter en valeur au même titre que le recrutement de développeurs experts. En parallèle, on peut s’attendre à de plus en plus de collaboration mettant en place du partage de source comme dans le monde des éditeurs de développement logiciels légitimes ou des projets open source (SourceForge).

Source : Zataz.com