On dira ce que l’on veut, mais j’avais jusqu’ici évité Internet Explorer, car dans le passé il n’arrêtait pas de planter. Et bref, c’était une horreur, et depuis quelques années j’étais passé à Firefox. Mais ce dernier plante aussi lorsqu’il est surchargé (ce qui arrive vite), et comme je vous le disais dans le cas de Crashdebug (qui n’est pas forcément un exemple en matière de codage), Internet Explorer est même LARGEMENT plus rapide que Firefox, que le discutable Google Chrome (qui pourtant lui aussi est rapide).

Bref, vous faites ce que vous voulez, mais pour moi le site est assez rapide avec Internet Explorer Je ne creuserai donc pas beaucoup plus pour l’accélérer. Certes, plein de visiteurs décrochent sur la page de garde, mais s’ils sont pressés qu’ils aillent voir ailleurs, en ce qui me concerne je me suis déjà assez décarcassé.

Amitiés,

Une importante faille de 0-day a été découverte dans Internet Explorer. Affectant toutes les versions encore supportées du navigateur, elle se révèle particulièrement dangereuse sous Windows XP, dont le support technique est terminé. La solution la plus efficace est d’utiliser temporairement un autre navigateur, même si des mesures spéciales peuvent être mises en place.

Une faille fonctionnant sur les versions 6 à 11 d'Internet Explorer

Le monde de la sécurité s’active particulièrement depuis samedi, à la faveur de la découverte d’une faille de sécurité critique dans Internet Explorer. De type 0-day (déjà exploitée au moment de sa découverte), elle touche toutes les versions du navigateur de Microsoft depuis la 6, autrement dit toutes les moutures présentes dans les systèmes Windows depuis XP jusqu’à Windows 8.1, même avec la récente Update 1.

Cette vulnérabilité, portant officiellement la référence CVE-2014-1776, concerne la manière dont Internet Explorer accède à un objet en mémoire qui a été précédemment supprimé ou dont l’espace mémoire n’a pas été alloué de la bonne manière. L’exploitation de la faille pourrait entraîner une corruption de cette zone mémoire, permettant alors à un attaquant d’y faire exécuter un code arbitraire de son propre cru.

Flash et VML pour contourner les protections du navigateur

Comme certains ne manqueraient pas de le souligner, l’exploitation d’une telle vulnérabilité limiterait le contexte d’exécution à Internet Explorer. Plusieurs mesures de protection empêchant en théorie ce genre d’attaque de sortir du périmètre du navigateur, notamment l’ASLR (Adress Space Layout Randomization) et la DEP (Data Execution Prevention), sont en place depuis plusieurs années. Mais pour les contrer, des mesures spécifiques ont été prises.

Les pirates à l’origine de cette exploitation visent précisément les versions 9, 10 et 11 d’Internet Explorer, que l’on peut trouver sous Vista, Windows 7 et Windows 8. Pour contourner les protections, ils ont utilisé deux éléments extérieurs : le VML (Vector Markup Language) et Flash. L’attaque est donc particulièrement bien ficelée et s’adresse en fait, pour l'instant, à des cibles assez particulières. Toutefois, comme toute révélation publique dans ce genre de cas, l’exploitation de la brèche pourrait gagner en intensité.

Une attaque visant avant tout les grandes structures

Les attaquants eux-mêmes sont connus des entreprises de sécurité, notamment de FireEye qui fut l’une des premières à analyser la situation. Elle indique ainsi que le groupe est célèbre pour ses attaques de type APT (advanced persistent threats), composées de lots de plusieurs failles et techniques, et dirigées contre des cibles relativement spécifiques telles que de grandes firmes ou des gouvernements. Pour FireEye, il s’agit du même groupe et du même mode opératoire. Ce qui les rend d’ailleurs difficile à détecter car les pirates ne réutilisent jamais la même infrastructure de contrôle pour deux attaques différentes (les fameux serveurs C&C, Command & Control).

L’attaque elle-même prend place, comme souvent dans ce genre de cas, via un ou plusieurs sites web spécialement conçus pour exploiter la brèche de sécurité. Si celle-ci est détectée dans Internet Explorer, elle provoque à terme le téléchargement d’un logiciel malveillant. Il y a de fortes chances pour que ces sites (les détails sont peu nombreux pour éviter une reproduction trop aisée) soient des copies très réussies de sites existants, sur lesquels les victimes arrivent depuis des campagnes de faux emails habituellement très soignés.

Changer de navigateur ou atténuer les risques

Les questions sont donc : doit-on et peut-on s’en prémunir ? Il faut bien entendu se préparer au cas où l’exploitation gagnerait en intensité. La solution la plus efficace est de changer temporairement de navigateur et d’utiliser un produit tiers tel que Firefox, Chrome ou Opera. Dans le cas où vous voudriez garder Internet Explorer, soit par convenance, soit par obligation, il existe également des actions à prendre pour limiter les risques.

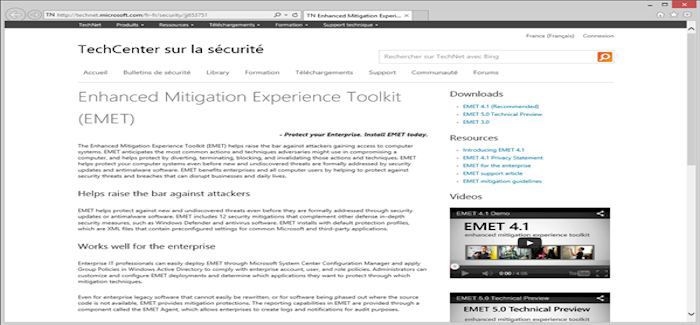

Les premières mesures concernent évidemment les éléments tiers utilisés pour contourner les protections d’Internet Explorer : VML et Flash, qu’il faut donc désactiver. Si vous utilisez la version 10 ou 11 du navigateur, vous pouvez activer également la fonction « Enhanced Protected Mode » dans les Options internet, mais uniquement si vous possédez un Windows 7 ou 8 en 64 bits. Enfin, il est recommandé d’installer l’EMET (Enhanced Mitigation Experience Toolkit), une trousse à outils permettant de mettre en place des protections particulières, et d’en activer toutes les règles d’atténuation des risques, y compris les mesures « deephooks » et « antidetour ». Si vous utilisez la préversion d’EMET 5.0, il faudra également activer les fonctions ASR (Attack Surface Reduction) et EAF+ (Expert Adress Table Filtering).

Microsoft a de son côté indiqué que ses équipes travaillaient à la création d'une mise à jour de sécurité. Cependant, on sait que le cas de Windows XP est déjà réglé et qu'aucun correctif ne sera proposé. Il s'agit de la première menace sérieuse à voir le jour contre le vieux système depuis la fin de son support technique.

Source : Nextinpact.com