Voilà un article que je voulais vous traduire depuis longtemps. Après lecture, vous considérerez peut-être autrement votre politique de mot de passe. Quoi qu’il en soit, si un particulier est capable de telles prouesses avec du matériel qui reste « standard », je vous laisse augurer de ce qu’est capable de faire une nation. Bref, ceci pour vous rappeler que tous les mots de passe peuvent être cassés, à vous de ne pas leur faciliter la tâche ; )

Tous vos mots de passe nous appartiennent

Par Dan Goodin - 10 décembre 2012,1 :0h du matin -100

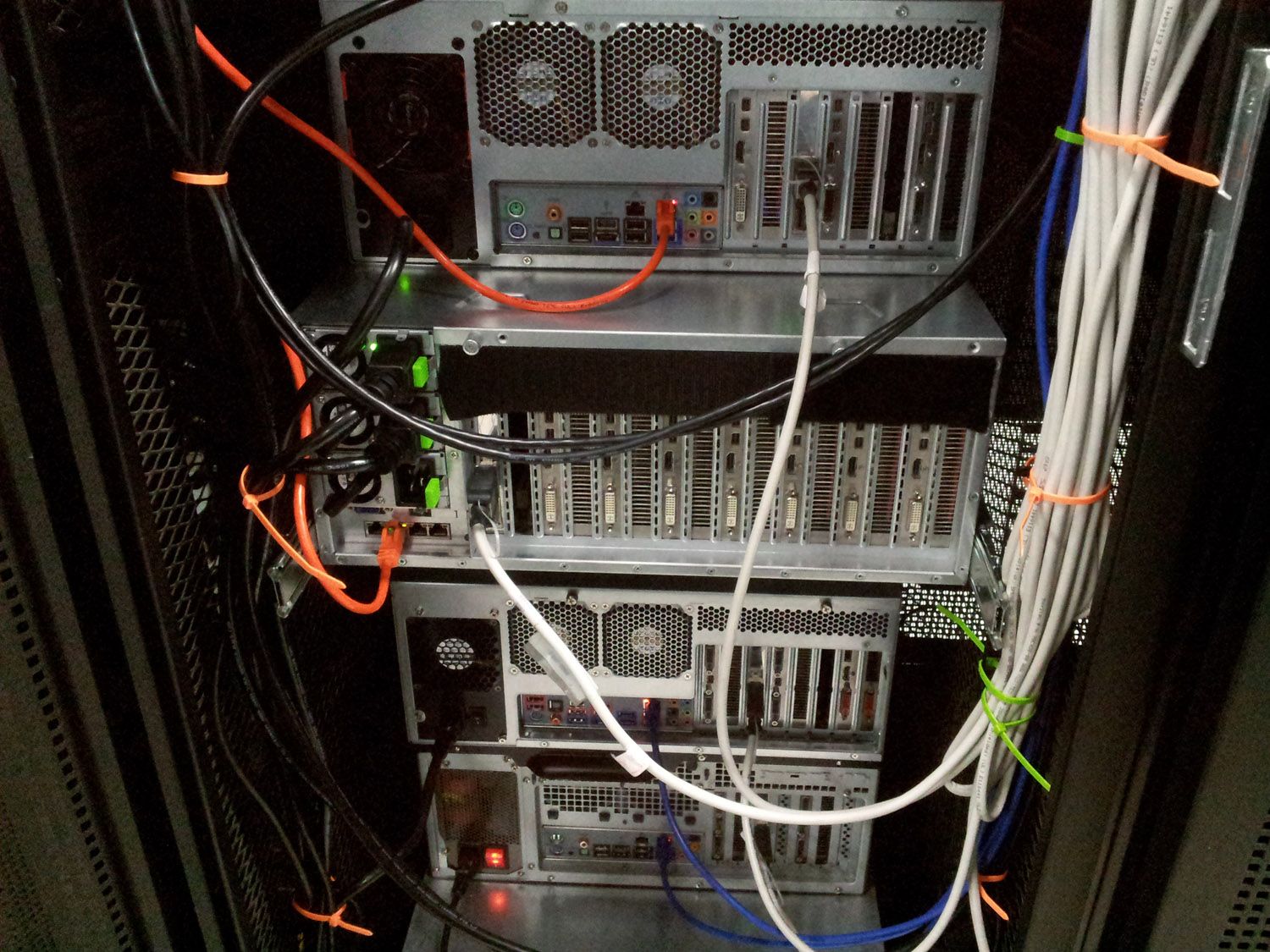

Un expert de cassage de mot de passe a dévoilé un groupe d'ordinateurs qui peut cycler par plus de 350 milliards de tentatives par seconde. C'est une vitesse presque sans précédent qui peut essayer chaque mot de passe Windows possible dans une entreprise typique en moins de six heures.

Le système de cinq-serveurs emploie un paquet relativement nouveau de logiciel de virtualisation qui utilise la puissance de 25 cartes graphiques Radeon d’AMD. Il atteint la vitesse des 350 milliards de tentatives quand il casse le hash de mot de passe produit par l'algorithme cryptographique NTLM que Microsoft a inclus dans chaque version de Windows depuis le serveur 2003. En conséquence, il peut essayer le chiffre stupéfiant de 958 combinaisons de mot de passe en juste 5,5 heures, soit assez de combinaisons pour casser par la force brutale chaque mot de passe possible de huit-caractères contenant des lettres majuscules et minuscules, des chiffres, et des symboles. De telles politiques de mot de passe sont communes dans beaucoup d'arrangements d'entreprises. Les mêmes mots de passe protégés par l’algorithme LM de Microsoft que beaucoup d'organismes permettent pour la compatibilité avec des versions de Windows plus anciennes tomberont en juste six minutes.

Le cluster GPU basé sur Linux utilise la plate-forme virtuelle de groupe d'OpenCL, qui permet aux cartes graphiques de fonctionner comme si elles fonctionnaient sur un ordinateur de bureau simple. OCL-Hashcat plus, une suite librement disponible de cassage de mot de passe optimisée pour le calcul par GPU, fonctionne sur le dessus, permettant à la machine d'interroger au moins 44 autres algorithmes à des vitesses presque sans précédent. En plus des attaques de force brutale, le groupe peut utiliser cette vitesse en employant un grand choix d'autres techniques, y compris les attaques par dictionnaire contenant des millions de mots.

« Ce que signifie ce cluster c’est que nous pouvons faire toutes les choses que nous voudrions faire normalement avec le Hashcat, juste à un taux considérablement accéléré, » a écrit dans un email à l'ARS Jeremi Gosney, le fondateur et le président du groupe Stricture Consulting : « Nous pouvons attaquer les hashes de mot de passe approximativement quatre fois plus rapidement que nous le pouvions précédemment. »

Gosney a dévoilé la machine la semaine dernière à la conférence Passwords^12 à Oslo en Norvège. Il a précédemment utilisé un ordinateur équipé de quatre cartes graphiques Radeon HD6990 d'AMD qui pouvait faire environ 88 milliards de tentatives par seconde contre les hashes NTLM. Car l'ARS a précédemment rapporté dans un article phare « Pourquoi les mots de passe n'ont jamais été aussi faibles et les casseurs de mot de passe n'ont jamais été aussi forts » Gosney a utilisé la machine pour découvrir 90% des hashes de 6,5 millions de mots de passe appartenant aux utilisateurs de LinkedIn. En plus de la puissance de son matériel, son attaque a été facilitée par une liste de 500 millions de mots et un grand choix de règles avancées de programme.

Utilisant le nouveau cluster, la même attaque aurait lieu environ quatre fois plus rapidement. C'est parce que la machine peut faire environ 63 milliards de tentatives contre SHA1, l'algorithme employé pour hasher les mots de passe de LinkedIn, alors que son matériel précédent était capable de 15,5 milliards de tentatives. Le cluster peut essayer 180 milliards de combinaisons par seconde contre l'algorithme MD5 qui est très utilisé, qui est également le sujet d'une amélioration quadruple au-dessus de son système plus ancien.

Les vitesses s'appliquent au soi-disant cassage hors ligne, dans lesquelles des listes de mot de passe sont recherchées par les pirates informatiques qui exploitent des vulnérabilités sur les sites web ou les serveurs de réseau. Les mots de passe sont typiquement stockés utilisant une fonction de hash cryptographiques à sens unique, qui produisent une chaîne de caractères unique pour chaque chaîne unique de texte brut. Dans la théorie, le hash de mot de passe ne peut pas être mathématiquement renversé. La seule manière de le casser est de faire des tentatives par la même fonction cryptographique. Quand la sortie d’une combinaison particulière correspond à un hash dans une liste compromise, le mot de passe correspondant a été cassé.

La technique ne s'applique pas aux attaques en ligne, parce que, pour certaines raisons, la plupart des sites Web limitent le nombre de tentatives qui peuvent être faites pour un compte présenté.

L'avènement des calculs par GPU au cours de la dernière décennie a contribué aux poussées énormes dans le cassage en différé de mot de passe. Mais jusqu'ici, les limitations imposées par des cartes mères des ordinateurs, des systèmes de BIOS, et finalement des pilotes logiciels ont limité le nombre de cartes graphiques fonctionnant sur un simple ordinateur à huit. La percée de Gosney est d'employer la virtualisation VCL, qui utilise un grand nombre de cartes sur un cluster de machines tout en maintenant la capacité qu'elles fonctionnent comme si elles étaient sur un ordinateur simple.

« Avant la technologie VCL les personnes essayaient un bon nombre de différentes choses avec divers degrés de succès », a dit Gosney. « Le VCL a mis un terme à tout ceci, parce que maintenant nous avons une solution générique qui fonctionne juste hors de la boîte, et manipule toute cette complexité pour vous automatiquement. Il est également vraiment facile à contrôler parce que tous vos nœuds de calcul ont seulement à avoir VCL d’installé, rien d'autre. Vous avez seulement à installer votre logiciel sur le contrôleur de cluster. »

Le précédent établi par le nouveau cluster signifie qu’il est plus important que jamais pour les ingénieurs de concevoir des mots de passe pour le stockage de données qui emploient des fonctions de hashes spécifiquement adaptées au travail. A la différence de MD5, SHA1, et SHA2, le SHA3 récemment annoncé, a un grand choix d'autres fonctions algorithmiques « rapides », telles que Bcrypt, PBKDF2, et SHA512crypt qui sont elles conçuent pour dépenser considérablement plus de temps et des ressources informatiques pour convertir l'entrée en texte brut en hash cryptographique. En conséquence, le nouveau cluster, même avec son augmentation quadruple de vitesse, peut faire seulement 71.000 tentatives contre Bcrypt et 364.000 essais contre SHA512crypt.

Pour l'instant, les lecteurs devraient supposer que la grande majorité de leurs mots de passe sont hashés avec des algorithmes rapides. Cela signifie que les mots de passe ne devraient jamais être de moins de neuf caractères, et employer 13 ou même 20 caractères offre encore plus de sécurité. Mais les longs mots de passe ne sont pas tout. Etant donné la prédominance des listes de mots mesurées en centaines de millions, il est également crucial que les mots de passe ne soient pas des noms, des mots, ou des expressions communes. Une manière simple de s'assurer qu’un code n'est pas contenu dans de telles listes est de choisir une chaîne de texte qui est aléatoirement produite en utilisant Password Safe ou un programme différent de gestion de mot de passe.

Les slides de la présentation de Gosney’s à Password^12 sont ici

Update 30.09.2019 : Guide - Pourquoi il est important de ne pas utiliser toujours le même mot de passe (Bill Hess)

Source : Arstechnica.com

Traduction Folamour, Reproduction libre à condition de citer la source ainsi que celle de la traduction.

Informations complémentaires :