Les États-Unis ne fournissent plus seulement des armes classiques à leurs ennemis - cette liste comprend désormais aussi les cyberarmes. Alors que Baltimore a été aux prises avec une cyber-attaque agressive au cours des trois dernières semaines, dont nous avons déjà parlé ici, il a été révélé qu'un élément clé des logiciels malveillants utilisés par les cybercriminels a en fait été développé à une courte distance de Baltimore - à la NSA, selon le New York Times.

L'outil utilisé - appelé EternalBlue - a été utilisé par des pirates informatiques en Corée du Nord, en Russie et en Chine pour "couper un chemin de destruction à travers le monde", et a causé des milliards de dollars de dommages.

Aujourd'hui, la boucle est bouclée et il est de retour aux États-Unis, faisant des ravages à quelques kilomètres de Washington. En fait, les experts en sécurité disent que les attaques utilisant EternalBlue ont grimpé en flèche et que les cybercriminels s'infiltrent dans les villes et les villages vulnérables, l'utilisant pour paralyser les gouvernements. Le lien de la NSA avec les attaques n'avait pas été signalé auparavant et la NSA n'a pas fait de commentaires à ce sujet depuis qu'un groupe non identifié a mis l'arme en ligne en avril 2017.

La NSA et le FBI ne savent toujours pas si elle a été divulguée par des espions étrangers ou des initiés américains.

Thomas Rid, expert en cybersécurité à l'Université Johns Hopkins, a qualifié cette fuite de "brèche la plus destructrice et la plus coûteuse de l'histoire de la NSA". Il a continué : "Le gouvernement a refusé d'assumer ses responsabilités, ou même de répondre aux questions les plus fondamentales. La surveillance du Congrès semble échouer. Le peuple américain mérite une réponse."

Une réponse que nous sommes sûrs qu'ils n'obtiendront pas.

Commentant la fuite en avril 2017, Edward Snowden a déclaré que la "NSA vient de perdre le contrôle de son arsenal d'armes numériques top secret ; les pirates l'ont divulgué."

NSA just lost control of its Top Secret arsenal of digital weapons; hackers leaked it.

— Edward Snowden (@Snowden) April 8, 2017

1) https://t.co/zleVbyBtE3

2) https://t.co/aKwdiNbrJA

Depuis la fuite d'avril 2017, les agences de renseignement étrangères et les pirates informatiques ont utilisé le logiciel pour paralyser des endroits comme les hôpitaux, les aéroports, les opérateurs ferroviaires et maritimes, les guichets automatiques et les usines. Aux États-Unis, les pirates informatiques utilisent le logiciel pour frapper les administrations locales avec une infrastructure désuète et peu de ressources pour se défendre.

Le logiciel était l'un des exploits les plus utiles de l'arsenal de la NSA. D'anciens analystes de la NSA ont passé près d'un an à trouver une faille dans le logiciel de Microsoft et à écrire le code pour le cibler. L'outil s'appelait initialement "EternalBlueScreen" parce qu'il avait un penchant pour les crashs d'ordinateurs. En fait, il était si précieux que l'agence n'a même pas alerté Microsoft de la faille de sécurité et, au lieu de cela, a conservé l'outil pendant cinq ans avant que la brèche en 2017 ne l'oblige à en parler.

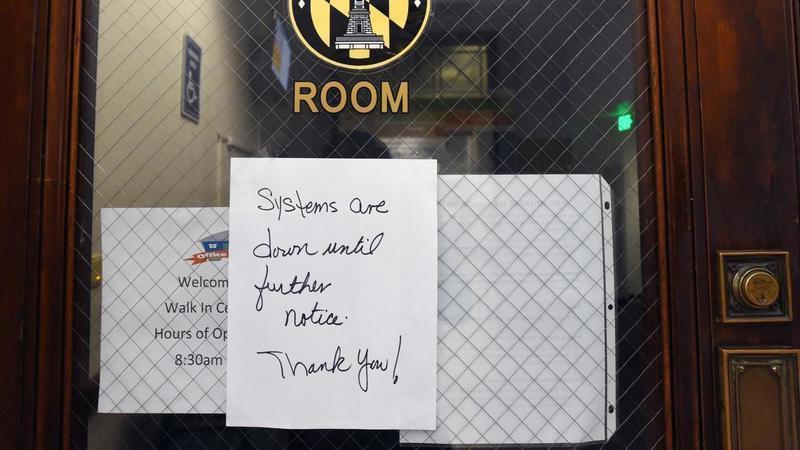

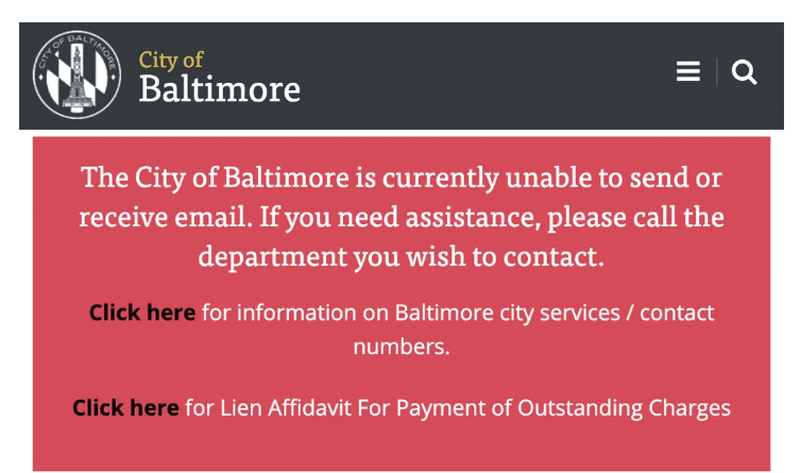

L'attaque du 7 mai à Baltimore a vu les écrans des travailleurs de la ville se refermer soudainement et un message en anglais demandant 100.000$ en rançon Bitcoin. Et comme Baltimore n'a pas encore payé la rançon, les ordinateurs de la ville restent paralysés. Sans l'ancien outil de la NSA, les dégâts n'auraient pas été aussi importants.

La Corée du Nord aurait été la première à utiliser cet outil en 2017 lorsqu'elle a attaqué le système de santé britannique, les chemins de fer allemands et 200.000 autres organisations dans le monde. Puis, la Russie aurait utilisé l'outil sur l'Ukraine et les entreprises qui ont fait des affaires dans le pays. L'agression a coûté plus de 400 millions de dollars à FedEx et 670 millions de dollars à Merck. Au cours de l'année écoulée, les pirates russes l'ont également utilisé pour compromettre les réseaux Wi-Fi des hôtels, tandis que les pirates iraniens l'ont utilisé pour pirater les compagnies aériennes au Moyen-Orient. Bien sûr, rien ne prouve que l'un ou l'autre de ces acteurs soit à l'origine des piratages signalés.

Vikram Thakur, directeur de la sécurité de Symantec : "C'est incroyable qu'un outil qui a été utilisé par les services secrets soit maintenant accessible au public et si largement utilisé."

Lorsque l'outil a fait l'objet d'une fuite en 2017, la NSA a finalement contacté Microsoft, qui a développé un correctif - mais il était alors trop tard et de nombreux systèmes n'étaient toujours pas protégés.

Pendant ce temps, les pirates informatiques continuent de cibler des régions comme Baltimore, San Antonio et Allentown, en Pennsylvanie - des gouvernements qui utilisent des logiciels périmés. C'est ce qui a incité le Département de la sécurité intérieure, en juillet dernier, à lancer un avertissement au sujet du logiciel, exhortant les municipalités à mettre à jour leur infrastructure.

L'attaque d'Allentown a coûté environ un million de dollars à réparer, en plus de 420.000$ par année en nouvelles dépenses. Matthew Leibert, le directeur général de l'information de la ville, a qualifié l'attaque de "maliciel de base" et a déclaré : "Il y a des entrepôts d'enfants à l'étranger qui envoient des courriels hameçons, comme des voyous qui tirent des armes de qualité militaire sur des cibles au hasard."

San Antonio a également été frappé par une attaque en septembre dernier quand un ordinateur à l'intérieur du bureau du shérif a essayé de diffuser EternalBlue sur le réseau du gouvernement. Et maintenant, les chercheurs de Palo Alto Networks ont découvert la semaine dernière qu'un groupe d'État chinois avait piraté des gouvernements du Moyen-Orient à l'aide de cet outil.

Jen Miller-Osborn, directrice adjointe du renseignement sur les menaces à Palo Alto Networks : "Vous ne pouvez pas espérer qu'une fois la première vague d'attaques terminée, elle disparaîtra. Nous nous attendons à ce qu'EternalBlue soit utilisé presque pour toujours, parce que si les attaquants trouvent un système qui n'est pas patché, il est si utile."

Jusqu'à il y a une dizaine d'années, ces outils n'appartenaient qu'à la NSA. En fait, ils avaient inventé le terme "NOBUS", qui signifie "personne d'autre que nous" - ce qui signifie que la NSA pensait que les vulnérabilités ne devaient être exploité que par eux seuls. Mais cet avantage s'est estompé en raison des fuites et du fait que n'importe qui peut saisir le code d'une cyberarme une fois qu'il est mis en ligne.

Le FBI et les responsables de la sécurité intérieure ont déclaré au New York Times qu'une plus grande responsabilisation de la NSA était nécessaire. Un ancien fonctionnaire du FBI a déclaré que la fuite s'apparentait à l'omission du gouvernement de fermer son "entrepôt d'armes automatiques".

Malheureusement, il ne semble pas y avoir de reddition de comptes à la NSA. L'Adm. Michael S. Rogers, qui était directeur de la NSA pendant la fuite, a dit : "Si Toyota fabrique des camionnettes et que quelqu'un prend une camionnette, soude un engin explosif à l'avant, le fait s'écraser dans un périmètre et dans une foule de gens, est-ce la responsabilité de Toyota ? La NSA a écrit un exploit qui n'a jamais été conçu pour faire ce qui a été fait."

Microsoft voit la situation très différemment. Tom Burt, le vice-président de la confiance des consommateurs, a dit : "Je ne suis pas du tout d'accord. Ces exploits sont développés et gardés secrets par les gouvernements dans le but exprès de les utiliser comme armes ou outils d'espionnage. Ils sont intrinsèquement dangereux. Quand quelqu'un prend ça, il n'y attache pas de bombe. C'est déjà une bombe."

Source : ZeroHedge.com

Informations complémentaires :

Crashdebug.fr : Le « big data » ou la recette secrète du succès d'Emmanuel Macron ?