Je reviens sur une actualité que vous avions traité, peut-être en sous-estimant ses effets néfastes. En effet, j’ai vu dans Mon oeil dans le 13h15 de France 2 que Stuxnet était a priori une réussite. Aussi il vient d'être confirmé que l’origine du ver était bien Israëlo-américaine. Ceci dans le but d'une prise de contrôle d'Internet, en plus de promouvoir la demande de sécurité mondiale et de ralentir la future capacité nucléaire de l’Iran, qui donc ne se doterait pas d’une capacité atomique avant 2015,(compte tenu des retards subis), alors que c'était précédemment planifié en 2014 . L’impact aurait déjà provoqué l’anéantissement de près de 1000 centrifugeuses Iraniennes soit un cinquième de leur capacité en exploitant quatre failles (dixit ce qu'ils disent), jusque-là inconnues, du système d’exploitation Windows.

Il faut rappeler que ce ver a été développé, a priori, à Dimona. Ce qui est confirmé par une source hébraïque. Ce site contient déjà toutes les installations nucléaires israéliennes, bien qu’Israël n’ait jamais officiellement admis posséder l’arme nucléaire, et n’a pas ratifié le Traité de non prolifération nucléaire (TNP), tout comme l’Inde et le Pakistan. Néanmoins, les experts estiment que l’État hébreu posséderait au moins 200 têtes nucléaires.

Ce qu’il faut noter avec ce ver, c’est qu’il se répand tout de même rapidement, et qu’il a été développé AVEC la complicité de SIEMENS qui a travaillé avec les Américains pour identifier les FAILLES de leurs systèmes de contrôle informatique industriel vendu à travers le monde...

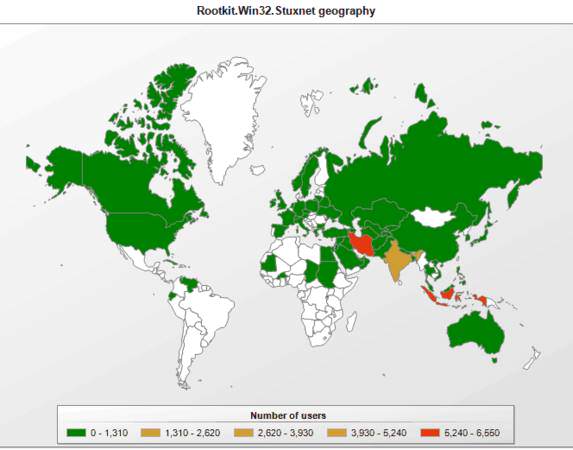

Ce qui peut donner des moyens, je suppose, de contrôle à distance (car c'est un... rootkit ! Si vous parler anglais ne manquez pas son analyse) ou faire croire aux ingénieurs que les systèmes fonctionnent, alors qu’ils se détruisent. Le fait que cela vise des installations industrielles et potentiellement nucléaires ne m’inspire pas confiance du tout, même si normalement cela ne touche pas les installations nucléaires françaises, à part Flamanville. On remerciera les Allemand, Américains, Israéliens pour ce tour de génie. Car en contaminant le web, ils peuvent prendre la main sur les systèmes informatiques industriels mondiaux sans défense, grâce à la complicité de Microsoft et de Siemens. Vous trouverez ci-dessous l’explication et la carte des dégâts et l’alerte d’Alex Jones (en Informations complémentaires). Car comme il le dit, il est possible que tout ceci ne soit que le sommet de l’iceberg (ce que je vous laisse découvrir), car entre autres ces failles Windows (pour le peu qu'elles ont été identifiées et par la nature même du ver) peuvent toucher aussi VOTRE PC, et il semble se propager relativement vite. À prendre globalement toutefois au conditionnel (ne coupez pas votre câble réseau !). Bonne lecture avec cet excellent article habilement illustré du Monde.

Le Virus informatique Stuxnet qui a frappé cet été les installations nucléaires iraniennes, aurait été élaboré conjointement par Israël et les Etats-Unis. Voici ce qu’a révélé samedi le quotidien américain New-York Times, affirmant se baser sur des déclarations d’experts militaires et du renseignement.

“Au cours des deux dernières années, selon les experts militaires et du renseignement familiers avec ce genre d’opérations, Dimona a revêtu un nouveau rôle, tout aussi secret - celui de terrain d’essai pour les efforts communs américains et israéliens pour empêcher l’Iran de fabriquer une bombe”, affirme ainsi le quotidien américain.

Qu’est-ce que Dimona ?

Dimona est un complexe nucléaire situé dans le désert du Negev, connu comme étant le cœur du programme nucléaire israélien, qui comprendrait de multiples usines à combustible nucléaire, nécessaire pour alimenter son arsenal non déclaré. En effet, Israël n’a jamais officiellement admis posséder l’arme nucléaire, et n’a pas ratifié le Traité de Non prolifération nucléaire (TNP), tout comme l’Inde et le Pakistan. Néanmoins, les experts estiment que l’État hébreu posséderait au moins 200 têtes nucléaires.

Selon le quotidien américain, c’est dans ce complexe qu’Israël aurait fait fonctionner des centrifugeuses pratiquement identiques à celles contenues dans l’usine iranienne d’enrichissement d’uranium de Natanz (sud de Téhéran), avant de les confronter au virus informatique Stuxnet.

“Pour vérifier le virus, vous devez connaître les machines”, explique au New-York Times un expert américain sur le renseignement nucléaire. “La raison pour laquelle le virus a été efficace est que les Israéliens l’ont testé”.

Déjà, le 30 septembre dernier, le New York Times avait suggéré que le virus Stuxnet était peut-être d’origine israélienne après la découverte dans le virus d’un code en hébreu se référant au livre d’Esther, récit de l’Ancien Testament dans lequel les Juifs déjouent un complot perse visant à les détruire.

« Il est absolument vraisemblable et tout à fait logique que les Israéliens aient testé le fonctionnement du virus Stuxnet sur des installations similaires aux installations iraniennes de Natanz », explique à « Dentelles et tchador », François Géré, directeur de l’Institut français d’analyse stratégique (IFAS) et auteur de « Iran : l’état de crise » (éditions Karthala). « Il est par contre absurde de penser que les Israéliens aient choisi le site bien connu de Dimona, là-même où est renfermé le programme nucléaire israélien ».

Stuxnet est un “ver informatique” ou logiciel malveillant profitant de quatre failles jusque-là inconnues du système d’exploitation Windows (ce qui fait douter du caractère amateur de ses créateurs), pour rechercher dans les ordinateurs un programme de l’allemand Siemens (SCADA) servant à contrôler des oléoducs, des plateformes pétrolières, des centrales électriques ou des installations nucléaires. Stuxnet ne vole pas de données, mais provoque des pannes dans les machines : c’est un logiciel de sabotage visant à la destruction physique des installations touchées ou, au moins, à la désorganisation des programmes internes pour en modifier le fonctionnement.

Les programmes SCADA de l’allemand Siemens, ciblés par l’attaque, sont employés par la République islamique pour contrôler le centre de recherche nucléaire de Natanz (centre), ainsi que la centrale nucléaire de Bushehr (sud), la plus importante du pays, fournie par la Russie et inaugurée en août dernier. Même s’il s’est principalement attaqué à l’Iran, le virus a également touché l’Inde, l’Indonésie, le Pakistan et la Chine (graphique ci-dessus).

Hormis Israël, le New-York Times pointe également du doigt les États-Unis. Le quotidien affirme en effet qu’au début de l’année 2008, la firme allemande Siemens a coopéré avec l’un des premiers laboratoires nationaux américains, situé dans l’Idaho, et appartenant au département américain de l’Énergie (en charge du programme nucléaire américain), afin d’identifier les vulnérabilités du système de contrôle d’ordinateurs industriels, que la compagnie allemande vend à travers le monde, et que les agences américaines de renseignement ont identifié comme équipement clé dans le processus d’enrichissement iranien.

Tandis que Siemens se justifie en affirmant que ce programme faisait partie des efforts visant à sécuriser ses produits contre les attaques informatiques, le quotidien explique que la compagnie a donné au laboratoire américain l’opportunité d’identifier des failles dans les systèmes opérés par Siemens qui ont été exploitées l’année suivante par le virus Stuxnet.

Ainsi, selon le quotidien américain, le virus serait aujourd’hui formé de deux composants majeurs : le premier serait destiné à saboter les centrifugeuses, pendant que le second induirait en erreur les responsables nucléaires iraniens, en leur envoyant des enregistrements de centrifugeuses fonctionnant tout à fait normalement. Stuxnet aurait ainsi déjà anéanti près d’un cinquième des centrifugeuses iraniennes, et aurait aidé à retarder, mais pas à détruire, le programme nucléaire iranien. Et ce n’est peut-être pas tout à fait fini. Selon les experts, les codes du virus contiendraient de nouvelles attaques potentielles.

source: Courrier international

« Ces chiffres sont purement spéculatifs, relève François Géré. Personne n’a accès aux centres de contrôle, pas même l’Agence internationale de l’énergie atomique (AIEA). Les Iraniens ont simplement constaté un effet de ralentissement sur la centrale nucléaire de Natanz ».

L’Iran est signataire du Traité de non prolifération nucléaire, et peut à ce titre enrichir de l’uranium sur son territoire dans un but strictement civil. Mais la découverte, en 2002 du site secret d’enrichissement nucléaire de Natanz (centre de l’Iran), ainsi que celle en 2009 du site d’enrichissement secret de Fordo (près de Qom, sud de Téhéran), a relancé les inquiétudes occidentales quant à la nature strictement civile du programme nucléaire iranien. L’Agence internationale de l’énergie atomique a jugé dans son dernier rapport que le programme nucléaire iranien progressait à une « allure préoccupante » sans toutefois pouvoir confirmer sa nature militaire.

Même si les responsables israéliens n’ont jamais confirmé être à l’origine du Virus Stuxnet, l’ancien chef du service des renseignements israéliens, le Mossad, Méir Dagan, a repoussé le 7 janvier dernier à un an la menace nucléaire iranienne, estimant que l’Iran ne se doterait pas d’une capacité nucléaire avant 2015 compte tenu de retards, et donc qu’une attaque israélienne contre les installations nucléaires iraniennes était injustifiée à ce stade. En juin 2009, Dagan avait pourtant déclaré à une commission parlementaire israélienne que l’Iran pourrait disposer dès 2014 de sa première tête nucléaire. Le 10 janvier, la Secrétaire d’État américaine Hillary Clinton, a annoncé à Abou Dhabi (Émirats Arabes Unis) que l’Iran avait des problèmes technologiques qui ont ralenti son calendrier.

Selon François Géré, “il est probable qu’Israël et les Etats-Unis aient pu coopérer dans la conception de Stuxnet. Mais pas dans l’opération (d’attaque informatique) elle-même. D’autre part, celle-ci est davantage comparable à un essai qui a permis de constater la capacité de protection et la réactivité iranienne qu’à une opération sur la durée. Et là-dessus, les Iraniens ont été relativement capables de rétablir la situation”.

Le porte-parole de l’Organisation iranienne de l’énergie atomique, Hamid Khadem-Qhaemi, a démenti aujourd’hui toute contamination de la centrale iranienne de Bushehr (sud du pays) par le Virus Stuxnet, affirmant à l’agence de presse ISNA que « les rumeurs paraissent en phase avec la guerre psychologique contre l’Iran à l’aube de discussions entre l’Iran et les cinq membres permanents du Conseil de Sécurité de l’ONU plus l’Allemagne ».

Le nouveau ministre iranien des Affaires étrangères, Ali Akbar Salehi, a annoncé de son côté à l’agence de presse Irna que l’Iran allait porter plainte contre Israël par le biais des institutions internationales après l’assassinat de Massoud Ali-Mohammadi, un scientifique nucléaire iranien, tué par la mystérieuse explosion d’une moto piégée en janvier 2010.

Ces annonces interviennent au lendemain de la publication par le quotidien norvégien Aftenposten de câbles diplomatiques américains rendus publics par Wikileaks et affirmant que l’Iran a acheté de 2006 à 2010 de la technologie nucléaire et balistique pour son programme nucléaire controversé en violation des quatre volets de sanctions de l’ONU. Selon le quotidien norvégien, ces achats auraient eu lieu à travers 350 sociétés et organisations iraniennes dans plus de 30 pays, parmi lesquels les États-Unis, le Royaume-Uni, la Chine, l’Inde et l’Allemagne.

Source : Le Monde

Informations complémentaires :

Le Monde.fr : Un général israélien revendique la création du virus Stuxnet contre l'Iran

Clubic.com : Le ver Stuxnet aurait frappé 5 fois

Slate.fr : Stuxnet: le triomphe de la culture «hacker»

Le virus Stuxnet

envoyé par cocobrownlasectedupal. - L'info internationale vidéo.