Certains, comme moi, ont dû avoir froid dans le dos en lisant la news sur le net, après avoir installé le KB2718704. Mais pas de panique, c’était bien la bonne manip, justement ,pour ne pas voir apparaître de fausse mise à jour. Plus de détails ci-dessous, dans cette article de « Wiz » Feinberg que j’ai tenté de vous traduire, et qui vous explique la situation en détails.

Plus tôt aujourd'hui, j'ai publié un article de blog expliquant pourquoi Microsoft a publié un patch hors du commun qui patche une vulnérabilité utilisée par le logiciel malveillant Flame pour s’installer. Maintenant, j'ai appris comment le malware utilise l'exploitation de ces certificats et ce que fait ce patch pour arrêter cette méthode d'exploitation.

Plus tôt aujourd'hui, j'ai publié un article de blog expliquant pourquoi Microsoft a publié un patch hors du commun qui patche une vulnérabilité utilisée par le logiciel malveillant Flame pour s’installer. Maintenant, j'ai appris comment le malware utilise l'exploitation de ces certificats et ce que fait ce patch pour arrêter cette méthode d'exploitation.

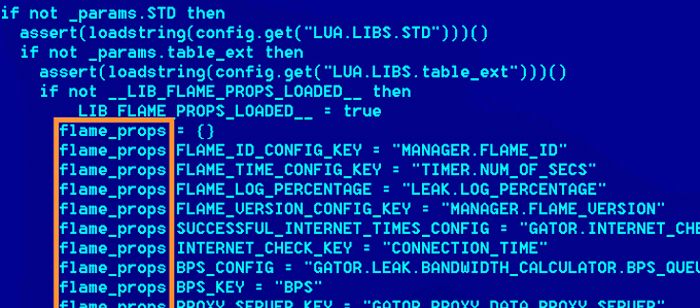

Selon une analyse récente du malware Flame, par Kaspersky Labs, une des méthodes utilisées par Flame pour se propager à l'intérieur d'un réseau est de présenter un faux certificat numérique Microsoft signé lorsqu’il essaye de s'installer lui-même sur un PC infecté. Le certificat est utilisé pour installer un composant de Windows Update avec un faux nom trompeur qui est « Plate-forme Desktop Gadget » - qui se présente à vous en prétendant : « Permettre d'afficher des gadgets sur votre bureau. »

Parce qu'il utilise un certificat d'authenticité précédemment acceptable, qui prétend avoir été signé par Microsoft lui-même, le système d'exploitation permettrait à l'installation d’avoir lieu sans penser à mal une seconde, sans provoquer aucune interaction avec l'utilisateur. Mais, plus maintenant ! Aujourd'hui le correctif critique KB2718704 a révoqué les certificats numériques utilisés par le ver Flame. Maintenant, si ce malware tente de s'installer, une boîte de dialogue sera affiché. Il donnera la liste de l'installateur comme non signé ou non fiable, plutôt que Signé. Si vous cochez le certificat, il révélera que le certificat utilisé a été révoqué par l'émetteur.

Ainsi, le cycle de patch que Microsoft a publié plus tôt aujourd'hui permet de bloquer les infections sans surveillance qui ont été précédemment autorisées par les certificats signés frauduleusement (par Microsoft). Ces révocations arrêteront ce vecteur d'attaque, mais pas les autres. La façon dont le malware Flame s’est introduit pour infecter le premier hôte est encore inconnu. Les chercheurs sont actuellement à la recherche d'un exploit zero day inconnu. Gardez à l'esprit que les certificats falsifiés signés étaient une forme d’attaque zero day. Il a fallu beaucoup de temps pour que ce vecteur d’attaque soit découvert, mais seulement quelques heures pour révoquer leurs autorisations et boucher ce trou.

Note : Les certificats numériques utilisés pour diffuser le malware Flame ont été signés en 2010. Ce subterfuge a été découvert seulement dans les derniers jours, soit deux ans après le fait. On ne sait toujours pas comment ces faux certificats ont été signés. Cela finira par venir à la lumière, avec d'autres faits sur ce malware Flame qui vont faire brûler les chaînes d'information de sécurité sur les Hot Topic (jeux de mots destiné) !

Mon article précédent exhorte tous les propriétaires d'ordinateurs Windows et Administrateurs d'utiliser Windows Update pour installer le patch KB2718704 dès que possible. Je répète mon appel de demande d’installation de correctifs contre ce nouveau malware et d'autres.

Source : wizcrafts.net

Informations complémentaires :