Bon, je pense que l’on va « ré-orienter » le blog, comme je vous le disais. Aussi, tout ce qui est « lambda » passera, dans la Revue de Presse le matin, et tout ce qui demande une traduction, sera fait par la suite … et passé en pleine page (enfin, s'il y a quelque chose à traduire, hein…)

Voilà ! On verra bien si vous adhérez... ; ))))))

Alors ça aussi on vous en avait parlé, mais comme d’habitude… au final... peu de gens comprennent ces « subtilités » numériques… Rappelez-vous ce qu'en disait (déjà à l'époque) François Marginean... (vidéo informations complémentaires).

Enfin là, ça devrait être un peu plus… clair… Lol !

Au passage, notez le nom de l’« opération », rien que cela, ça vaut un steak… On se croirait dans les Guignols de l'info... (enfin si vous le trouvez, hihi !)

Moi je m'arrête là, @ demain.

Amitiés,

f.

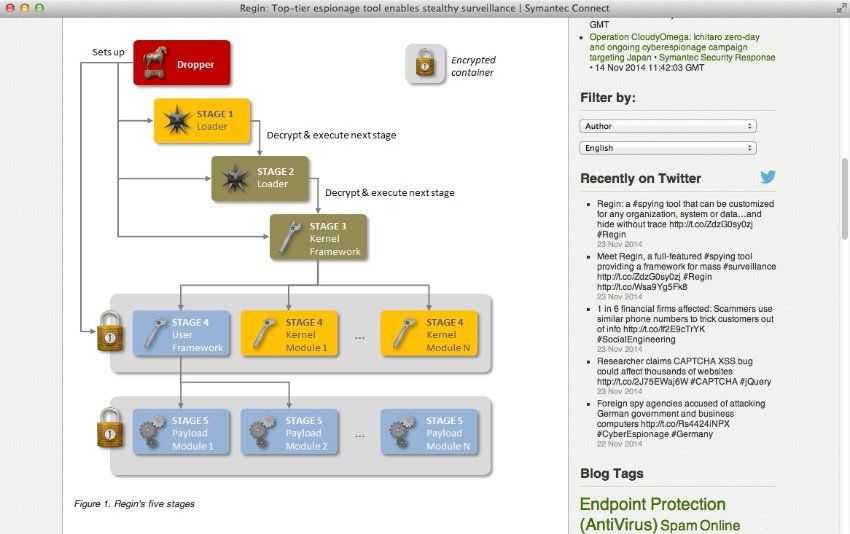

Il y a quelques semaines le SPIEGEL a publié le code source d'un programme malware de la NSA connu intérieurement comme QWERTY. Maintenant, les experts ont constaté que ce n'est rien d'autre que le Trojan mondialement connu sous le nom de : Regin, utilisé dans des douzaines de cyber attaques de par le monde.

Plus tôt ce mois-ci, le journal international le SPIEGEL a publié un article basé sur le trésor de documents rendus disponibles par le lanceur d’alerte Edward Snowden, décrivant les armes numériques de plus en plus complexes développées par les Services des Renseignements aux USA et ailleurs. Concurremment, plusieurs documents ont été publiés ainsi que le code source d'un programme de malware témoin appelé QWERTY trouvé dans les archives de Snowden.

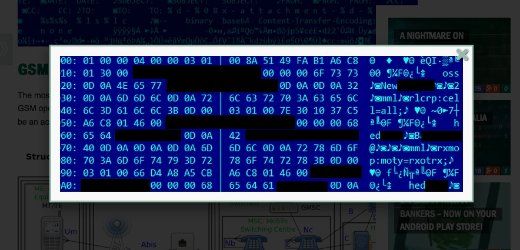

Pour la plupart des lecteurs, ce code source était long d’à peu près 11 pages de colonnes impénétrables de caractères apparemment aléatoires. Mais les experts avec la société de sécurité informatique russe Kaspersky ont comparé le code aux programmes de malwares qu'ils ont en fichier. Et ce qu'ils ont trouvé, ce sont des similitudes claires avec une cyber-arme élaborée qui avait fait les titres internationaux depuis novembre de l'année dernière.

L'automne dernier, Kaspersky et la société de sécurité informatique américaine Symantec ont, chacun d’entre eux, rapporté pour la première fois la découverte d'un système de cyber-arme qu'ils ont baptisé « Regin ». Selon Kaspersky, le malware avait déjà été en circulation pendant 10 années et avait été déployé contre des cibles dans au moins 14 pays, y compris l'Allemagne, la Belgique et le Brésil, mais également l'Inde et l'Indonésie.

Symantec a parlé d'une menace « fortement complexe ». Plusieurs des cibles étaient dans le secteur des télécommunications, mais d'autres ont inclus des compagnies d'énergie et des lignes aériennes. Symantec et Kaspersky n'ont pas utilisé des superlatifs en décrivant ce programme malveillant, en l’appelant « un outil d'espionnage de top niveau », et la cyber-arme la plus dangereuse depuis Stuxnet, le programme malware notoirement connu pour avoir été employé pour attaquer le programme nucléaire iranien.

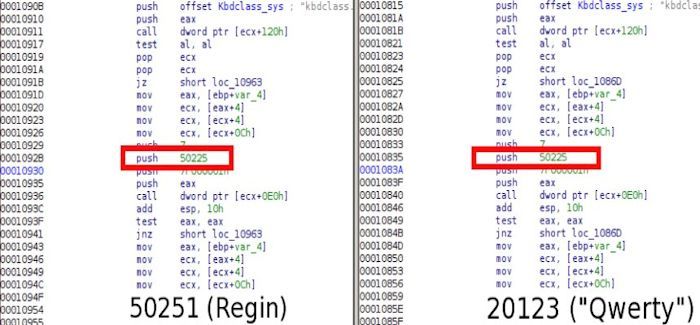

Le code de Regin sur le site Web de Kaspersky : Code identique.

« D’après le code publié par le SPIEGEL nous sommes certains que nous regardons le module keylogger de Regin », a dit Costin Raiu, tête de recherche pour Kaspersky. Un keylogger est un petit programme qui peut enregistrer toutes les touches frappées sur un clavier – et de ce fait peut intercepter les informations sensibles annotées, tels que les mots de passe, les adresses emails et des documents texte – ensuite le malware envoie ces information à son programmeur.

« Conformément à notre analyse technique, QWERTY est identique au plugin Regin 50251 », a dit Raiu. En outre, l'analyse a indiqué que Regin est apparemment une plate-forme d'attaque qui peut être employée par plusieurs établissements différents dans plusieurs pays différents. Kaspersky a publié ses résultats mardi dans un courrier de blog.

La nouvelle analyse fournit les preuves manifestes que Regin est en fait la plate-forme de cyber-attaque appartenant à l'alliance des cinq yeux, qui inclut les USA, la Grande-Bretagne, le Canada, l'Australie et la Nouvelle-Zélande. Ni Kaspersky ni Symantec n'ont présenté directement des observations sur le créateur probable de Regin. Mais il y a peu de doute concernant l'origine de ce malware.

• L'extrait de code source édité par le SPIEGEL vient directement des archives de Snowden.

• Regin a apparemment été également impliqué dans l'attaque sur la société de télécommunication belge Belgacom. Et Belgacom, comme l’a rapporté le SPIEGEL pendant l'été de 2013, était une cible de l'agence d'intelligence britannique GCHQ. Ronald Prins, tête de pont de la société de sécurité informatique néerlandaise Fox, qui a analysé l'attaque sur Belgacom, a dit au SPIEGEL EN LIGNE pendant l'été de 2011 que Regin semblait être un outil appartenant à la NSA et au GCHQ.

Il y a également des indices supplémentaires indiquant que Regin était un outil des cinq yeux :

• Dans le code de QWERTY, il y a de nombreuses références au cricket, un sport apprécié, à la popularité extrême dans le Commonwealth.

• Il y a beaucoup de similitudes avec le système de cyber-armes que les agences d'intelligence appellent « Warriorpride » dans les documents de Snowden.

• Les cibles connues jusqu'ici sont compatibles avec les cibles surveillées par les cinq yeux conformément aux documents de Snowden.

Au cours des dernières années, Regin a été exposé comme cyber-arme derrière un certain nombre d'attaques numériques :

• L'attaque sur l’entreprise partiellement publique Belgacom, comme mentionné ci-dessus.

• Une cyber-attaque sérieuse sur la Commission européenne en 2011. Le directeur adjoint du bureau fédéral allemand pour la protection des données, Andreas Könen, a indiqué au SPIEGEL, fin décembre dernier, que « nous avons reconstruit cela ; il y a des congruences claires. »

• Un journal autrichien, citant des sources anonymes, a rapporté en novembre dernier que du code de la famille du malware Regin avait été trouvé dans le réseau de l'Agence internationale de l'énergie atomique, basé à Vienne.

• Le journal allemand Bild a également rapporté une infection de Regin dans l'ordinateur d'un membre du département pour les affaires européennes de la chancellerie d'Angela Merkel. Selon le papier, le malware a été trouvé sur l'ordinateur privé de la femme. Le bureau fédéral pour la protection des données indique que Regin n'a pas été encore trouvé sur les ordinateurs officiels du gouvernement allemand.

Il semble vraisemblablement que plus de découvertes au sujet de Regin seront faites. Seul Kaspersky, indique Raiu, a trouvé le malware dans des ordinateurs appartenant à 27 sociétés internationales, à des gouvernements et à des particuliers.

Source(s) : Spiegel.de via Maïtre Confucius

Traduction : ~ folamour ~

Corrections : Chalouette

Si vous appréciez nos tentatives de traduction et plus globalement notre petit blog, n’hésitez pas à partager les articles via les outils en haut de page et à voter pour lui sur http://info.pinterac.net/

Pour lui donner un peu plus de visibilité (vote comptabilisé toutes les 24h donc à renouveler svp).

Merci d’avance, ; )

f.

Informations complémentaires :