Brrrrrrr... Nul doute qu'ils scannent toute la planète pour trouver les systèmes industriels... Et les auteurs sont connus ! (Information complémentaire). Enfin, surtout de Symantec ... une firme américaine... Cherchez les fichiers « ~DQ » sur vos disques durs pour voir si vous êtes infecté, utilisez locate32 pour plus d'efficacité ; )

Un peu plus d'un an après que le détruiseur d'infrastructure Stuxnet aiT été découvert sur des systèmes informatiques en Iran, un nouveau morceau de malware utilisant certaines des mêmes techniques a été constaté en train d’infecter des systèmes en Europe, selon des chercheurs de la firme de sécurité Symantec.

Le nouveau malware, baptisé « Duqu » [du-kyu], contient des pièces de code qui sont presque identiques à Stuxnet, et semble avoir été écrit par les mêmes auteurs que ceux derrière Stuxnet, ou du moins par quelqu'un qui avait un accès direct au code source de Stuxnet, dixit Liam O Murchu. C'est l'un des principaux experts de Stuxnet ayant déjà produit une analyse approfondie de ce ver avec deux de ses collègues de Symantec l'an dernier, et a affiché un document détaillant l'analyse de Duqu.

Duqu, comme Stuxnet, se masque lui-même comme du code légitime en utilisant un fichier de pilote signé avec un certificat numérique valide. Le certificat appartient à une société basée à Taipei à Taiwan, que Symantec a refusé d'identifier. F-Secure, une firme de sécurité basée en Finlande, a identifié l'entreprise de Taipei comme C-Media Electronics Incorporation. Le certificat a été fixé à expiration le 2 août 2012, mais les autorités l’ont révoqué le 14 octobre, peu après que Symantec ait commencé à examiner le programme malveillant.

Le nouveau code ne s'auto-réplique pas pour se propager - ce n'est donc pas un ver. Il ne contient pas de charge destructive causant des dommages matériels comme Stuxnet. Au lieu de cela, il semble être un précurseur d'une attaque de type Stuxnet, conçu pour effectuer une reconnaissance sur un système de contrôle industriel inconnu afin de recueillir des renseignements qui peuvent ensuite être utilisés pour mener une attaque ciblée.

« Quand nous avons parlé de Stuxnet auparavant, nous nous attendions à ce qu’il y ait un autre composant de Stuxnet que nous n'avons pas vu, qui effectuerait la collecte d'informations sur la façon dont un site industriel a été aménagé, » dixit O Murchu. « Mais nous n'avions jamais vu un élément comme ça [dans Stuxnet]. C'est peut-être ce fameux composant. »

Bien que Duqu ait été créé peu de temps après Stuxnet, un composant semblable à celui-ci aurait pu être utilisé par les attaquants utilisant Stuxnet pour recueillir des renseignements pour leur charge utile.

Duqu semble avoir été opérationnel pendant au moins un an. Ceci en se basant sur les dates de compilation des fichiers binaires. Symantec affirme que les attaques, en utilisant ces logiciels malveillants, peuvent avoir été menées dès Décembre 2010, environ cinq mois après que Stuxnet ait été découvert, et environ 18 mois après que Stuxnet ait été soupçonné d'avoir été lancé sur les ordinateurs iraniens.

«La vraie chose surprenante pour nous, c'est que ces gars-là sont encore en activité » dit O Murchu. « Nous avons pensé que ces gars-là ce seraient évaporés après toute la publicité autour de Stuxnet. Ce n'est clairement pas le cas. Car ils ont été en exploitation au cours de la dernière année. Il est très probable que les informations qu'ils recueillent vont être utilisées pour une nouvelle attaque. Nous étions juste profondément choqués quand nous avons découvert cela. »

Symantec a reçu deux variantes du malware le 14 octobre à partir d'un laboratoire de recherche non identifié « avec de fortes connexions internationales ».

« Evidemment, c'est un sujet sensible, et pour cette raison, ils ont décidé à ce stade qu'ils ne veulent pas être identifiés, » dit O Murchu, en se référant à ses premières spéculations au sujet de Stuxnet, qu’il avait été créé par un État-Nation dans le but de saboter le programme nucléaire iranien.

Symantec a reçu deux variantes du malware, qui avaient tous deux infectés la même machine. Depuis lors, O Murchu et ses collègues ont trouvé d'autres échantillons sur environ 10 machines. Les chercheurs ont constaté, après avoir fouillé leurs archives de programmes malveillants pour des fichiers similaires, que l'une des variantes avait été capturée par le système de détection des menaces de Symantec le 1er septembre 2011. Symantec a refusé de nommer les pays où le fichier avait été trouvé, ou d'identifier les secteurs spécifiquement infectés, autres que d’indiquer qu'ils se trouvent dans des secteurs manufacturiers et des infrastructures essentielles.

Bien que la vaste majorité des infections de Stuxnet ont été basées en Iran, O Murchu dit que les infections de Duqu qui ont été découvertes jusqu'à présent ne sont pas regroupées dans une région géographique spécifique. Cependant, cela pourrait changer si de nouvelles infections sont mises à jour.

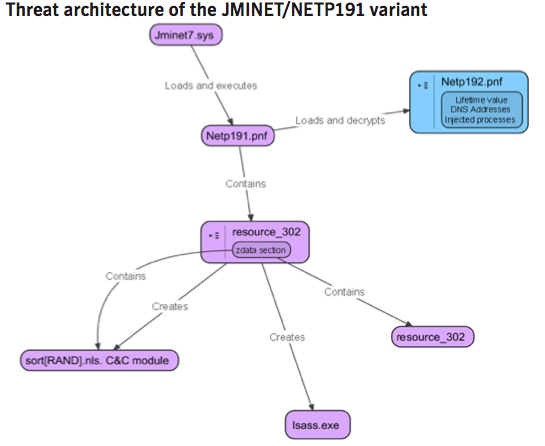

Le nom donné à ce malware est basé sur un préfixe "~ DQ" que ce dernier utilise dans les noms des fichiers qu'il crée sur un système infecté. O Murchu dit que le malware utilise cinq fichiers. Il s'agit notamment d'un fichier dropper qui injecte tous les composants sur un système infecté dont le malware aura besoin pour faire son travail ; un chargeur qui place les fichiers dans la mémoire lorsque l'ordinateur démarre, et un cheval de Troie d'accès à distance qui sert de porte dérobée sur les systèmes infectés afin de siphonner les données qu'il contient ; ainsi qu’un autre chargeur qui exécute le cheval de Troie, et un enregistreur de frappe.

Comme Stuxnet, Duqu utilise une technique sophistiquée et unique pour cacher ses composantes dans la mémoire d'une machine, plutôt que de les lire sur disque dur, afin d'éviter la détection par les moteurs antivirus, il utilise également un système de tricks dans les fichiers de chargement de la mémoire au lieu de partir du disque dur. Cette technique a été l'un des premiers drapeaux rouges que Symantec avait trouvé dans Stuxnet qui lui a indiqué qu'il faisait quelque chose au-delà des autres types de logiciels malveillants qu'ils avaient vu auparavant.

Le malware est configuré pour fonctionner pendant 36 jours, après quoi il se retire automatiquement à partir d'un système infecté.

O Murchu dit qu’ils n’ont encore aucune idée de comment Duqu est arrivé à infecter des systèmes. Stuxnet a lui principalement utilisé au départ une vulnérabilité zero-day qui lui ont permis de se propager à travers les systèmes par une clé USB infectée.

« Il y a un composant de l'installateur [à Duqu] que nous n'avons pas vu, » à dit O Murchu. « Nous ne savons pas si l'installateur fait de l’auto-réplication. C'est une pièce du puzzle qui nous manque en ce moment. »

Les variantes font environ 300 kilo-octets en taille – alors que Stuxnet fait 500 ko. Il utilise un protocole personnalisé pour communiquer entre un système infecté et un serveur de commande et de contrôle qui siphone les données d'une machine infectée, et charge de nouveaux composants sur elle. Selon O Murchu, le malware tente de dissimuler ses communications malveillantes en les ajoutant à un fichier JPEG de 54 x 54 pixels. Les données ajoutées sont cryptées, et les chercheurs sont en train d'analyser le code afin de déterminer ce que contient la communication.

Mise à jour : Ce message a été mis à jour pour corriger la taille du fichier jpeg que le malware envoie au serveur de commande et de contrôle.

Source : Wired / Traduction Google/Folamour

Informations complémentaires :