Je vous passe l’info, parce que ce matin, ma femme m’a demandé pourquoi j’avais commandé une télé et une souris, sur CDiscount…

Quel rapport avec la choucroute ? Eh bien, c’est que je n’avais bien sûr rien commandé. Et dans ce genre de cas, la plus grande méfiance s’impose, surtout quand on a une facture en attaché. Je mettrais ma main à couper que c’était une instance du malware du moment, à savoir « Locky » (porte bien son nom du reste).

Comme cette saloperie est capable d’usurper plusieurs types de signatures, on remerciera l’ami Korben pour ce topo détaillé de la bestiole. Il semblerait qu’il circule aussi sous la forme de fausse facture free mobile. Bref, ce qui avant n’était que de simples tentatives de Fishing, cela devient beaucoup plus problématique avec ce ransonware.

Aussi je vous passe l’article en question.

Merci à Korben.

Update 01.04.2016 : Lexsi trouve un vaccin pour stopper la propagation de Locky (Liberté Internet)

Vous êtes quelques-uns à m'avoir demandé d'écrire un article sur le nouveau malware qui fait rage en ce moment : Locky. Eh bien voilà.

Qu'est-ce que Locky ?

Locky est ce qu'on appelle un ransomware, c'est-à-dire un malware (pour Windows) qui prend en otage vos fichiers en les chiffrant, et qui vous réclame une rançon à payer pour pouvoir déchiffrer vos précieuses données. Apparu en février 2016, Locky serait l’œuvre des mêmes personnes qui ont lâchées le ransomware Dridex en 2015. Locky se répand actuellement comme une traînée de poudre dans toute l'Europe, notamment en France et en Allemagne. Et cerise sur le gâteau, il évolue chaque semaine en utilisant de nouvelles méthodes de propagation.

Comment Locky se propage-t-il ?

Comme la plupart des ransomwares, Locky se diffuse par email (envoyés grâce à un botnet) dans lesquels se trouve une pièce jointe mortelle. Le sujet de ces emails suit toujours la même syntaxe (pour le moment), à savoir "ATTN: Invoice J-XXXXXXX". Le corps du message contient un message correctement rédigé qui nous demande de payer rapidement une facture, et la pièce jointe est au format "invoice_J-XXXXXX.doc".

Quant au nom de l'expéditeur, ce n'est jamais le même. Il doit s'agir du propriétaire d'une des machines détournées via le botnet pour l'envoi de ces spams.

Le fichier Word (.doc) attaché contient un texte étrange qui indique d'activer les macros pour pouvoir le lire. Je vous rassure, si les macros sont activées, le texte ne sera pas réellement déchiffré (hé oui). Par contre, le ransomware Locky sera rapidement téléchargé et installé sur l'ordinateur.

Quels sont les dégâts qu'il engendre ?

À partir de là, le ransomware commence à chiffrer les fichiers en fonction de leur extension et affiche dans le bloc note, un message réclamant de l'argent.

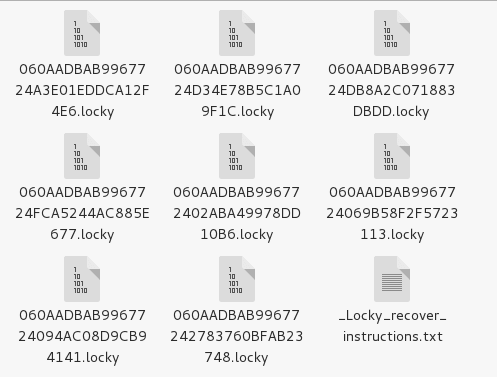

Voici les fichiers qui sont chiffrés et dont l'extension est changée en .locky (d'où le nom du malware...) :

.m4u | .m3u | .mid | .wma | .flv | .3g2 | .mkv | .3gp | .mp4 | .mov | .avi | .asf | .mpeg | .vob | .mpg | .wmv | .fla | .swf | .wav | .mp3 | .qcow2 | .vdi | .vmdk | .vmx | .gpg | .aes | .ARC | .PAQ | .tar.bz2 | .tbk | .bak | .tar | .tgz | .gz | .7z | .rar | .zip | .djv | .djvu | .svg | .bmp | .png | .gif | .raw | .cgm | .jpeg | .jpg | .tif | .tiff | .NEF | .psd | .cmd | .bat | .sh | .class | .jar | .java | .rb | .asp | .cs | .brd | .sch | .dch | .dip | .pl | .vbs | .vb | .js | .asm | .pas | .cpp | .php | .ldf | .mdf | .ibd | .MYI | .MYD | .frm | .odb | .dbf | .db | .mdb | .sql | .SQLITEDB | .SQLITE3 | .asc | .lay6 | .lay | .ms11 (Security copy) | .ms11 | .sldm | .sldx | .ppsm | .ppsx | .ppam | .docb | .mml | .sxm | .otg | .odg | .uop | .potx | .potm | .pptx | .pptm | .std | .sxd | .pot | .pps | .sti | .sxi | .otp | .odp | .wb2 | .123 | .wks | .wk1 | .xltx | .xltm | .xlsx | .xlsm | .xlsb | .slk | .xlw | .xlt | .xlm | .xlc | .dif | .stc | .sxc | .ots | .ods | .hwp | .602 | .dotm | .dotx | .docm | .docx | .DOT | .3dm | .max | .3ds | .xml | .txt | .CSV | .uot | .RTF | .pdf | .XLS | .PPT | .stw | .sxw | .ott | .odt | .DOC | .pem | .p12 | .csr | .crt | .key

Le fond d'écran de Windows est lui aussi remplacé, affichant la même demande.

Locky supprime aussi les sauvegardes interne ("shadow copies") que Windows fait par l'intermédiaire de son VSS (Volume Snapshot Service), rendant impossible toute récupération.

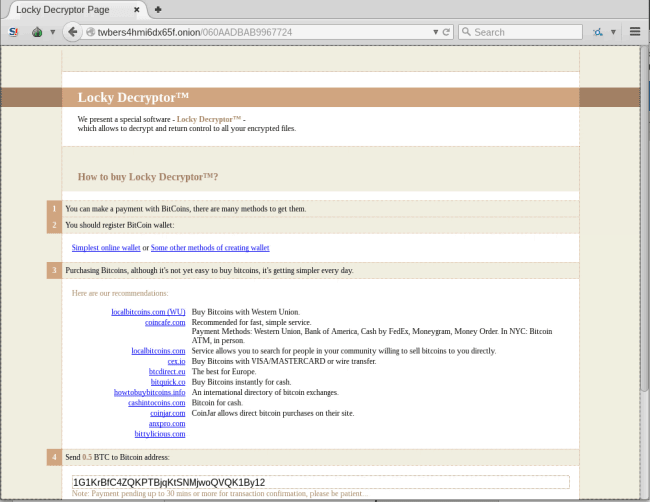

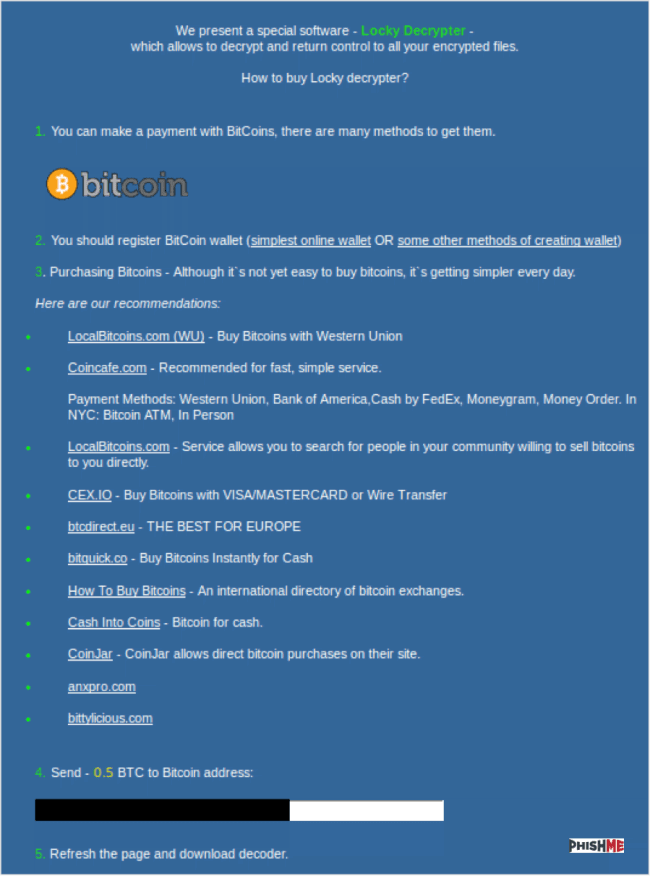

Enfin, si la victime visite l'un des liens (HTTP classique ou .onion sur Tor) indiqué dans le message, elle tombera sur une page lui indiquant comment acheter puis payer avec des Bitcoins la modique somme de 0,5 BTC (200 € environ) à 1 BTC (400 € environ) pour obtenir un "déchiffreur" baptisé Locky Decryptor PRO. Déchiffreur dont l'efficacité n'a pas été prouvée.

Là où ça pose de vrais problèmes, notamment dans les entreprises, c'est au niveau des disques réseaux partagés. Locky chiffre aussi tout ce qui l'intéresse sur ces partages réseau. Et quand on sait que la plupart du temps, c'est à cet endroit qu'est partagée toute l'intelligence collective d'une société, il y a de quoi avoir de grosses suées froides.

Comment se protéger contre Locky ?

Comme je le disais dans mon dossier sur Cryptolocker, il n'y a pas 36.000 façons de se protéger de ce genre de choses. Tout d'abord c'est un problème entre la chaise et le clavier. À savoir acquérir le réflexe de ne JAMAIS ouvrir une pièce jointe envoyé par mail, et ayant une extension et une provenance douteuse. Ensuite, je vous recommande de vous équiper d'un vrai antivirus : Norton, Kaspersky, ESET, F-Secure..., etc. Évitez les AV gratuits (la plupart sont des paniers percés) ou les petits outils de désinfection qui vous promettent monts et merveilles.

Faites régulièrement les mises à jour de votre OS et de vos outils. N'activez jamais les macros dans vos outils bureautiques sauf si vous savez ce que vous faites. Au pire, en cas de doute et de nécessité absolue d'ouvrir une pièce jointe, passez plutôt par une simple visionneuse de document pour ouvrir vos pièces jointes plutôt qu'un Word ou un Excel.

Si vous avez des employés, ou si vous êtes administrateur réseau dans une société, faites immédiatement une réunion d'information auprès des employés pour les avertir et rappeler ces bonnes bases. Ensuite, concernant les partages réseau, passez en revue les droits d'accès (et on arrête de se loguer partout en tant qu'Administrateur de domaine, s'il vous plait ) et placez les données importantes en sécurité.

Enfin, et c'est de loin le meilleur conseil de ma liste : Faites des sauvegardes !!! Ailleurs que sur un partage réseau accessible à Locky évidemment. Ainsi, en cas d'infection, vous pourrez toujours récupérer vos données.

Comment savoir si vous êtes infecté par Locky ?

Vu ce que je viens de vous décrire, vous comprendrez qu'une infection par Locky saute aux yeux. Toutefois, pour en être certain, vous pouvez toujours vérifier que les clés de base de registre...

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Locky

- HKCU\Software\Locky\id

- HKCU\Software\Locky\pubkey

- HKCU\Software\Locky\paytext

... ou les fichiers suivants qui sont visibles sur votre poste.

- C:\Users\(username)\AppData\Local\Temp\ladybi.exe

- C:\Users\(username)\Documents\_Locky_recover_instructions.txt

Si c'est le cas, félicitations, vous êtes dans la merde.

Comment s'en débarrasser ?

Maintenant si vous êtes infecté par ce malware, contrairement à ce que conseille le FBI : Ne payez pas la rançon. Vous allez perdre de l'argent et vous ne reverrez pas plus vos données, car rien n'indique que le déchiffreur en question soit efficace. De plus, payer c'est encourager les cybercriminels à continuer ce genre d'opérations de chantage.

Concrètement, si votre ordinateur est infecté par Locky, je vous recommande les étapes suivantes :

- Faites le deuil de vos données. Soyez fort !

- Mettez de côté les disques durs infectés (ou faites en une copie) pour le jour très hypothétique où quelqu'un arrivera à pondre un outil pour récupérer vos datas.

- Achetez de nouveaux disques durs ou formatez les anciens et repartez d'une sauvegarde saine ou réinstallez un Windows tout propre sur votre machine.

- Puis reportez-vous au point "Comment se protéger contre Locky ?" de cet article.

Conclusion

Vous l'aurez compris, il n'y a pas de remède miracle contre Locky. C'est pourquoi, il faut que chacun prenne le temps d'informer ses amis, sa famille, ses collègues au sujet de ce malware afin d'enrayer sa propagation. Pour cela, je vous invite à leur partager cet article (ou un autre, peu importe) qui leur sera sûrement utile, et qui les aidera peut-être à éviter la catastrophe.

Sources :

- http://community.hpe.com/t5/Security-Research/Feeling-even-Locky-er/ba-p/6834311

- http://blog.fortinet.com/post/a-closer-look-at-locky-ransomware-2

- https://nakedsecurity.sophos.com/2016/02/17/locky-ransomware-what-you-need-to-know/

- https://www.proofpoint.com/us/threat-insight/post/Dridex-Actors-Get-In-the-Ransomware-Game-With-Locky

- http://www.symantec.com/connect/blogs/locky-ransomware-aggressive-hunt-victims

- https://blogs.forcepoint.com/security-labs/locky-ransomware-encrypts-documents-databases-code-bitcoin-wallets-and-more

- http://phishme.com/locky-a-new-encryption-ransomware-borrowing-ideas-from-the-best/

- https://www.sensepost.com/blog/2016/understanding-locky/

De Faco:

Bonjour,

juste inscrit, premier post.

Je suis admin réseau et j'ai eu le cas hier, donc je vais préciser un peu ( avec mes connaissance actuelles).

-Le message peut être en bon français (pas comme quand j'écris ^^), c'était le cas chez moi.

-La pièce jointe peut être un .doc avec Macro, un .exe ou un .zip (pour ma part, c’était un zip).

-il s'attaque bien aux partages réseau (mes sauvegardes étaient de samedi, ouf ! )

-Avec un serveur windows, vous pouvez bloquer son action avec des restrictions de fichier. je vous donne les extensions que je filtrais plus la petite nouvelle "*.locky" :

filescrn.exe filegroup add /filegroup:"CryptoLocker" /members:"*.aaa"

filescrn.exe filegroup modify /filegroup:"CryptoLocker" /members:"*.aaa|*.cryptotorlocker*|*.ecc|*.encrypted|*.exx|*.ezz|*.frtrss|*.vault|*restore_fi*.*

|*want your files back.*|confirmation.key|cryptolocker.*|decrypt_instruct*.*|enc_files.txt|help_decrypt*.*|help_restore*.*|help_your_file*.*|how to

decrypt*.*|how_to_decrypt*.*|how_to_recover*.*|howtodecrypt*.*|install_tor*.*|last_chance.txt|message.txt|readme_for_decrypt*.*

|recovery_file.txt|recovery_key.txt|vault.hta|vault.key|vault.txt|*@gmail_com_*|*.*exx|*.*oshit|*.*nochance|*.*locked|*.*kraken|*.*kb15|*.*enc*|

*.*darkness|*.*crypto|*.*AES256|*.*cry|*@india.com*|cpyt*|*crypt*|*decipher*|*install_tor*.*|*keemail.me*|*qq_com*|*ukr.net*|*restore_fi*.*

|*help_restore*.*|*how_to_recover*.*|*.exx|*@freespeechmail.org|

*.*

Beaucoup de programmes font des fichiers lock quand ils ouvrent des documents, cela peut donc poser problème. Donc dans le filtre de fichier, rajouter les "/Nonmenbers" afin de ne pas avoir de problème (ex. ici avec un fichier .odt)

++

Edit :

Vous pouvez aussi faire des restrictions logiciels à l'aide de GPO en bloquant les exe et autres zip dans les différents dossiers temp de windows (utilisateur/systeme. Pareil, avec parcimonie, certains programmes colle des exe ou autre dans ces dossiers et ne sont pas des menaces, à identifier et autoriser.

De Sebiiiii:

Comme Faco, je m'inscris enfin, pour relater mon expérience pro.

Un client a eu locky il y a 2 semaines.

Il est arrivé sans doute par PJ, sur un poste qui avait été désinfecté 2 semaines auparavant (sans doute restait-il un rootkit quelque part, eset antivirus pro ne l'a pas détecté et l'antivirus a été désinstallé dans cet intervalle de 2 semaines)

Oui, il va vraiment chercher tous les partages réseau, donc si votre "sauvegarde" est juste une copie sur un partage réseau, ce n'est pas bon du tout.

Pour le cas de mon client, un des serveurs hébergeant un programme spécifique n'était pas sauvegardé(une base gestion commerciale mdb de 700 Mo, alors que toutes les autres données, plus de 2.5To, étaient correctement sauvegardées.)

Pas le choix, pas le temps d'attendre un décrypteur autre, la rançon (4 bitcoin dans leur cas) a été payée, en retenant son souffle quand à "l'honnêteté" du ransompirate.

Ouf, le système est automatisé, ça se voit, et les données ont été décryptées par l'exécutable envoyé.

Bref, pas glop, mais pour le business l'important est d'avoir récupéré les données.

De Jobpilot:

Nous avons été infecté par locky.

Comme c'est une personne assez importante dans l'entreprise qui a ouvert le fichier word et cliqué sur activer les macros (y a des giffles qui se perdent) ça nous à chiffrer plein de fichiers sur tous les shares réseaux où il avait accès.

Il nous a fallu 40min pour nous rendre compte qu'il y avait un problème.

Il nous a fallu 5min pour isoler la machine (il était propriétaire des fichiers chiffrés) + 1h pour tester si d'autres machines (120 pc) étaient contaminés (s'il y a des fichiers en .locky sur le disque dur C c'est qu'elle est contaminé) heureusement il était le seul contaminé.

Nous utilisons rsnapshot qui nous fait un snapshot des partages réseaux (1.3to) toutes les heures, donc a bloqué les deux serveurs qui font tourné rsnapshot.

Après j'ai fait un script qui a cherché sur les serveurs de fichiers les .locky et qui les efface et un autre qui à fait un rsync -au depuis le dernier snapshot non contaminé en direction des serveurs de fichiers.

Bien sûr les sauvegardes ne sont accessible que en sftp ou rsync. Résultat on a perdu peut-être dans certain cas 40min de travail, par contre il nous a fallu tout le reste de la journée pour que tout rentre dans l'ordre.

Pour éviter les fichiers office piégés j'ai bloqué sur l'antispam (clearos) les fichiers office avec macro et ça à l'air de bien jouer.

Vous pouvez suivre toute la discussion et les astuces des Korbenautes sur le fil de discussion dédié.

Source : Korben.info

Informations complémentaires :