Un excellent article du Veilleur, qui vient compléter pas mal de sujets que l’on avait déjà abordé (que vous pourrez creuser en informations complémentaires).

On le remercie donc pour ce condensé d’informations en guise de piqûre de rappel, mais n'en oubliez cependant pas pour autant le projet américain « l’Œil de l'esprit » qui pourrait, hélas, esquisser notre futur, ici en Europe ... si on ne s'y oppose pas... : (

Justement pour la DGSE, il semblerait que j'ai sous-estimé leurs moyens, mais apparemment c'est stocké à Arcueil et pas dans l'immeuble qu'ils ont bien voulu nous montrer...

Bonne lecture,

Amicalement,

F.

Ayant récemment visionné une vidéo relatant une interview d’Eric Filiol réalisée lors du « Hack in Paris » 2013, il m’a semblé pertinent d’en faire un article pour que vous preniez conscience de la réalité quant à l’étendue des pouvoirs des programmes d’espionnage et de leurs capacités à mettre à mal ce qui reste de votre pseudo vie privée.Après tout, pour nombre d’entre vous, Prism n’est qu’un mot, et ce que vous en avez certainement retenu, c’est que les Etats-Unis espionnent illégalement de nombreux pays dont le nôtre, et ce, principalement dans un but politique et/ou commercial, n’ayant donc que peu de chances de cibler des personnes aussi insignifiantes à leurs yeux, telles que vous et moi. Si ce mode de pensée correspond à la version officielle des faits relayés par les médias, qu’en est-il de la réalité, des moyens mis en œuvre et des buts poursuivis, leurs implications et conséquences dans notre vie de tous les jours ?

Je vous délivre ici l’interview de Eric Filiol, directeur de laboratoire de virologie et de cryptologie informatique et hacker incontesté. Il est également un ancien cryptanalyste militaire de la DGSE, expert en sécurité informatique et notamment spécialiste en virologie, enseignant-chercheur à l’Esat (Ecole supérieure d’application des Transmissions) de Rennes, et enseignant-cherchant depuis 1997 à Saint-Cyr Coëtquidam (Ecoles militaires), voilà pour l’impressionant CV ! Les sujets abordés sont Prism, Edward Snowden, Echelon, la sécurité informatique, la vie privée, la démocratie, la formation des élites et des répercussions de la surveillance informatique à l’échelle étatique dans la vie des citoyens et des entreprises.

J’ai également regroupé et compilé des informations concernant les systèmes d’écoute que je vous délivre après l’interview, et vous allez voir que les technologies utilisées et les moyens mis en œuvre laissent planer quelques doutes quant à la possibilité que nous puissions nous encore échapper aux grandes oreilles.

L’Interview

Thinkerview : M. Eric Filiol, bonjour, je vous interviewe aujourd’hui pour un site internet qui s’appelle Thinkerview. J’aurais aimé avoir votre qualité d’expertise sur les récentes fuites de Prism, sur les fuites de différentes entreprises, de différents organismes qui laissent faire. Qu’est-ce que vous en pensez ?

Eric Filiol : Bonjour, c’est un vaste débat ! Prism, ce n’est pas le premier cas. En fait, Prism, c’est juste un sous-programme particulier d’un plan plus général. Ça s’inscrit dans un programme que l’on connaît bien, « Expédition » dont un des sous-programmes s’appelle « Carnivore ».

Le contrôle des technologies passe par le contrôle des acteurs qui mettent en œuvre cette technologie. C’est même plus fort que ça. Les sociétés qui ont été incriminées, d’ailleurs il manque certaines sociétés. Il faut dire que c’est une obligation pour les sociétés américaines de travailler avec l’Etat et en particulier les services de renseignement américains. C’est un autre monde. Cette situation répond à une loi qui certes a été créée par Bush Junior, mais dont les plus récents développements ont été signés et validés par Obama. D’où l’embarras de l’administration actuelle. C’est qu’elle ne pouvait pas ne pas savoir. Ce sont des plans concertés, organisés pour le contrôle de la technologie.

Thinkerview : Quelles sont les répercussions pour le citoyen français ?

Eric Filiol : Pour le citoyen français et pour le citoyen européen, c’est simple. Si ces fuites sont des situations préoccupantes pour le citoyen lambda, elles le sont plus pour les entreprises. Dès qu’on utilise le service comme Facebook ou Google comme moteur de recherche, un système d’exploitation bien connu, un iphone, de toutes façons les données personnelles ou d’entreprises sont lues à livre ouvert.

Thinkerview : Vous parlez de Facebook. Quelles sont les répercussions de Facebook dans la vie privée des gens plus en détails ?

Eric Filiol : D’un point de vue plus général, il faut savoir que Facebook, je trouve que c’est un superbe succès. On a réussi à faire la plus grande agence de renseignement privé au monde. Ça, c’est quand même prodigieux. Des gens livrent leurs propres données volontairement. Déjà, ça c’est génial. On a découvert un certain nombre de choses mais on n’a pas tout découvert. Dans le domaine de la téléphonie mobile, quand on se connecte à Facebook, cette application récupère à l’insu des utilisateurs des tas de données sur leurs téléphones qu’elle dissimule car elles ne sont pas chiffrées. L’application Facebook sur Androïd se comporte comme un véritable espion.

On sait que quand Facebook prétend conformer qu’il a déjà supprimé vos données, en réalité ces données sont toujours présentes sur sa base. Une petite expérience à faire : supprimez votre profil, votre compte Facebook, il suffit d’aller sur une page de connexion et d’entrée vos identifiants et, comme par magie, votre compte réapparaît. Tout est stocké. On ne stocke pas des données sans but. Il faut voir Facebook comme le plus gigantesque organisme de renseignement qui n’a jamais été.

Thinkerview : Qui en France peut protéger les gens, quelle organisme peut protéger les entreprises ? Quelles sont les dispositions prises par l’Etat français pour nous protéger, entreprises et citoyens ?

Eric Filiol : Normalement, c’est la CNIL (Commission nationale pour l’informatique et les libertés), le problème est que ses pouvoirs sont limités, et ses dispositions sont rognées notamment par les dispositions de l’Organisations Mondiale du Commerce (OMC), un lobbying extrêmement intensif, les multinationales qui font qu’il est de plus en plus difficile pour la CNIL et les organismes similaires en Europe de mettre ces grandes compagnies au pas. On voit la difficulté qu’il y a eu à contraindre Google au respect de la vie privée. Les Allemands ont été moins inefficaces que les Français. Je pense qu’il y a aussi un rôle des politiques d’interdire certaines pratiques et d’obliger à un petit peu de sécurité.

Lorsque l’on est dans une entreprise, le problème n’est pas tellement la technologie mais le droit dont elle dépend. Le problème fondamental c’est qu’en droit européen, les données qu’on confie à un prestataire continuent d’être vos données de sorte que le prestataire a l’obligation (a minima) de moyen de protéger vos données. En droit anglo-saxon, les données appartiennent à celui qui les traite. Il y a un journaliste dont j’oublie le nom qui avait une formule subtile. « Chez Google, le produit c’est vous ». Donc, dès lors que vous soumettez vos données, elles lui appartiennent, il peut en faire ce qu’il veut. Il est libre de les donner à qui il veut, de les exploiter commercialement.

Et ça, c’est une différence fondamentale. Je dirais que la première règle pour les entreprises, c’est de regarder de quel droit dépendent ses éventuels prestataires. Alors, c’est difficile parce quand on a (affaire à) une grande multinationale, ça devient de plus en plus complexe. C’est pourquoi, je conseillerai aux PME-PMI de favoriser (privilégier) plutôt une offre régionale en matière d’hébergement externalisée. Les acteurs régionaux offrent plus de garanties en matière de sécurité.

Thinkerview : Vous avez parlé des politiques et des législateurs. Qu’est-ce que vous pouvez nous dire sur leurs formations ? Sont-ils prêts, suffisamment formés pour appréhender correctement les risques du numérique en France ? Pensez-vous que ces mêmes législateurs sont trop soumis à des groupes de pression ? Sont-ils plutôt intègres et vont-ils dans le sens de l’intérêt général ?

Eric Filiol : Vaste question, en fait, il y a plusieurs aspects. D’abord, il faut savoir qu’en France, la formation des hommes politiques est inadaptée à l’évolution du monde technologique. Nous avons des gens qui ont fait souvent ce qu’on appelle leur humanité, « Droit », « Histoire du droit » et éventuellement pour les moins littéraires « Economie ». Et on se retrouve en situation où nous avons des décideurs qui ne comprennent plus rien à la technologie et qui prennent des décisions malheureusement qui impactent nos vies, nos intérêts. Nous avons des hommes politiques qui ne comprennent plus la technologie de l’information et la sécurité qui va avec.

Ce n’est pas gênant dans l’absolu parce que l’on ne peut pas être spécialiste en tout. Il faut être bien entouré, avoir de bons conseillers qui ont effectivement un sens de l’Etat. Je suis désolé, je pense que depuis le général De Gaulle, ce sens s’est un petit peu perdu. On a des lobbyistes. Le lobby est un terme, on va dire, « politiquement correct ». En Afrique, on l’appelle souvent la corruption. Quand on voit comment les règles de certains marchés publics ont été violées récemment, ça ressemble à ce que l’on critique chez l’autre. Il faut revenir à un certain sens de l’Etat, à l’intégrité et indépendance, à une certaine force de caractère.

Il faut que nos hommes politiques soient entourés des bons conseillers. Ça touche un autre aspect.

Thinkerview : La sélection de nos élites. Le problème est qu’on ne peut pas représenter l’ensemble de la nation par des gens sortis de quelques écoles. Le retard qu’a la France, c’est qu’elle est en train de se couper d’une fraction importante de la population des hackers. Le terme hacker est en train d’être diabolisé. Ce sont des gens qui privilégient les résultats sur les méthodes et qui sont capables d’avoir une connaissance intime d’un système. Ce ne sont pas tellement des gens malveillants que l’on décrit. Ces gens sont complètement écartés du débat alors qu’ils pourraient beaucoup y contribuer. Je pense qu’il faut regarder chez un jeune ce qu’il peut apporter au pays et non ce qu’il a fait entre 20 et 24 ans.

Il ne faut pas oublier qu’il y a un génie français, pas seulement sorti de nos grandes écoles. Je ne cesse de le dire à mes étudiants. Nous avons la chance d’avoir une communauté de hackers très vive dont la majorité est malheureusement partie aux États-Unis. Il y a des « Security hackers » qu’ils soient « seniors Security hackers », « juniors Security hackers » qui travaillent chez Google, Microsoft, Apple, Oracle (et presque jamais dans les structures nationales). Et ça, c’est quand même dommage.

Thinkerview : Parlant de Microsoft, qu’est-ce que vous pouvez nous dire sur les contrats qui ont été passés pour la défense ?

Eric Filiol : On va dire qu’ils ne respectent pas franchement la règle en matière de marchés publics. Ce n’est pas la transparence qui a prévalu. Il y a tous les documents qui prouvent qu’il y a certaines pratiques à revoir. La France a fait le choix de revenir de manière très importante et totale dans l’OTAN. L’OTAN impose ses règles, qui sont surtout celles des Américains ayant tendance à privilégier leurs produits. C’est très délicat pour nos hommes politiques de faire marche arrière et de réaffirmer une certaine souveraineté. En tout cas, on n’aura pas de sécurité si on ne passe pas par là (la souveraineté).

Thinkerview : Quelles pratiques lors du passage de certains contrats ? Est-ce que vous pouvez développer ?

Eric Filiol : Disons que le lobbying et des règles particulières s’appliquent alors que dans le marché public il y a des règles (générales appliquées à tous les candidats). Les documents montrent que ce n’est pas la transparence. Il y a une loi en France qui commande de prendre en compte l’offre logicielle libre lorsqu’elle se présente. Encore faut-il la susciter ! On ne s’est pas assuré qu’il y avait des gens qui pouvaient proposer des logiciels libres.

Thinkerview : Que sont devenus tous ces gens qui passaient des contrats avec Microsoft ?

Eric Filiol : On va élargir le débat. Mais en France, il y a une règle qui veut que tout haut fonctionnaire, militaire ou autre, lorsqu’il quitte l’administration a l’obligation de ne pas travailler pendant 5 ans dans le même domaine que le service qu’il vient de quitter. Je laisserais les personnes qui regarderont cette vidéo faire une petite recherche et regarder où travaillent certains des hauts fonctionnaires qui sont partis. Et on verra que la règle malheureusement n’est pas respectée.

Thinkerview : Le devoir de réserve ?

Eric Filiol : C’est plus que le devoir de réserve. Le devoir de réserve, c’est lorsqu’on retourne en poste. Je ne sais pas si c’est la clause de non-concurrence. Mais, en fait, il y a obligation de ne pas travailler dans le domaine de l’entreprise qu’on vient de quitter.

Thinkerview : Quelle est votre perception sur les donneurs d’alerte (Julian Assange, Bradley Maning, Snowden, etc.) ?

Eric Filiol : Je pense que ces gens-là ont un rôle positif, d’un côté ça me dérange parce que ça donne le triste spectacle que la divulgation de l’information (sensible) est souvent d’origine interne. Certes, on pourra toujours dire qu’ils ont révélé des choses qui sont intéressantes d’un certain point de vue. Mais ils ont livré certaines fois de façon irresponsable. En tout cas, ça témoigne d’un certain malaise de la société.

Thinkerview : Prism a été précédé par un programme qui s’appelle « Stella ». Que pensez-vous des programmes secrets capables d’espionner intégralement une population, une entreprise ? Leur impact sur les habitudes de consommation, le comportement des populations ? Est-ce que vous pensez que c’est une façon pour l’Etat de prendre la température de sa population et de pouvoir encadrer de futurs ou de potentiels mouvements de rebellions ?

Eric Filiol : Mais vous parlez de Google là ? Google, c’est ce qu’il fait ! Il y a des outils qui montrent que dès qu’on fait une recherche, on reçoit des tas de trucs. On s’intéresse moins aux grandes tendances qu’à ce qu’on appelle les signaux faibles, les signaux précurseurs. Ce qu’on appelle en « data mining » … Alors, je serai très étonné que des projets comme ça n’existent pas. N’importe quel décideur s’il ne le faisait pas, il serait inconscient et incompétent. Après il faut voir dans quelles conditions, c’est fait. Mais, il est vrai que ces techniques-là sont très intéressantes. On l’a vu beaucoup de bouleversements stratégiques sont des révolutions 3.0 ; beaucoup n’ont pas été forcément prévues. On s’aperçoit qu’une orientation est très importante les tous premiers mois.

Thinkerview : Autrement, ça peut devenir dangereux… ?

Eric Filiol : Après, c’est le signal faible, la préparation d’attentats terroristes. Il faudra plus les identifier et les parer. Si maintenant, il s’agit d’anticiper des mouvements contestataires, vous savez, un résistant, c’est un terroriste qui n’a pas réussi. Dans certains pays on appelle résistant, ou on appelle terroriste. C’est une question sémantique et référentielle. Actuellement, la perception, c’est que Bachar El Assad en Syrie, c’est un dangereux terroriste.

Thinkerview : Est-ce que vous avez un conseil pour les gens qui nous écoutent, peut-être de futures générations de hackers ?

Eric Filiol : Je crois que c’est de garder à l’esprit qu’on a le droit mais aussi le pouvoir de ne pas utiliser des sites comme Facebook. Il y a des alternatives. Il faut éduquer les populations et bien transmettre la connaissance. Il faut simplement exercer son droit de citoyen. On aura soit assez de liberté, soit assez de sécurité.

Thinkerview : Qu’est ce que vous pensez de l’exception culturelle ? Comment ça été amené ? Est-ce qu’on a oublié quelque chose en exception culturelle française ?

Eric Filiol : Je pense qu’on ne peut avoir une culture libre que quand on a la sécurité. Je trouve anormal que dans nos accords de libre échange, on n’ait pas inclus à côté de la fameuse exception culturelle française, prioritairement les produits de sécurité, ce que font déjà les États-Unis interdisant de s’équiper, en ce qui concerne la sécurité, de s’équiper de produits non nationaux, violant ainsi les accords de libre échange. Je pense que cela devrait être une obligation de rendre les produits de sécurité une question purement nationale et donc de la faire figurer sur la liste des exceptions au titre desdits accords.

Interview réalisé par ThinkerView.Com - Transcription textuelle par libertalia.org

Voilà pour l’interview, et si après ce constat vous n’avez pas encore jeté votre ordinateur, nous allons poursuivre avec plus de détails sur les mécanismes qui se cachent derrière tout ça.

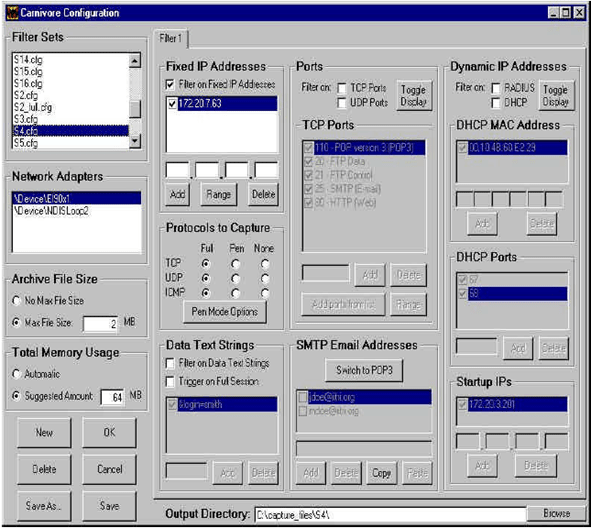

Le programme Carnivore, alias DCS1000

Carnivore est un vaste ensemble d’outils automatisés (robots) de type « sniffer » (renifleurs), aux Etats-Unis, épluchant toutes formes de trafic numérique (correspondances et navigation Internet) afin d’en qualifier certaines et de les « tracer ». Ce dispositif complète le réseau Echelon qui lui est plus porté sur les communications de type analogiques ou numériques par ondes radio-électriques, téléphoniques, satellitaires, gsm, etc. Matériellement, Echelon est un réseau de grandes oreilles (antennes) réparties sur toute la planète tandis que Carnivore est fait de dispositifs à base de petits micro-ordinateurs portables que les agents du FBI installent sur les serveurs (donc chez nos FAI – nos Fournisseurs d’Accès Internet). L’installation serait très simple et rapide et le produit très mobile.

Carnivore est un vaste ensemble d’outils automatisés (robots) de type « sniffer » (renifleurs), aux Etats-Unis, épluchant toutes formes de trafic numérique (correspondances et navigation Internet) afin d’en qualifier certaines et de les « tracer ». Ce dispositif complète le réseau Echelon qui lui est plus porté sur les communications de type analogiques ou numériques par ondes radio-électriques, téléphoniques, satellitaires, gsm, etc. Matériellement, Echelon est un réseau de grandes oreilles (antennes) réparties sur toute la planète tandis que Carnivore est fait de dispositifs à base de petits micro-ordinateurs portables que les agents du FBI installent sur les serveurs (donc chez nos FAI – nos Fournisseurs d’Accès Internet). L’installation serait très simple et rapide et le produit très mobile.

DCS1000 (le nouveau nom moins « agressif » de Carnivore), développé et mis en œuvre par le FBI à partir de 1997 fut mis en cause par de nombreuses organisations de défense des droits et de la vie privée, aux Etats-Unis et une plainte a fini par aboutir à la condamnation du FBI à produire le code source de son outil. Le FBI avait tenté plusieurs manœuvres pour en conserver le secret, dont prétendre :

• Qu’il n’existait que sur une petite quantité d’ordinateurs portables destinés aux agents du FBI travaillant uniquement sur requête du département de la justice et permettant de se connecter à un nœud d’un réseau (Internet …) pour écouter le trafic d’une cible, en détecter les Mots-clés et conserver pour analyse et preuves les documents «intéressants » sur un bête support magnétique de sauvegarde de type « jazz » (sorte de disque dur externe bien connu du grand public et destiné aux sauvegardes de petites capacités).

• Que leur logiciel était en partie basé sur une technologie externe qu’ils avaient acquise sous licence et qu’ils n’étaient donc pas en mesure ni en droit de la divulguer.

Finalement, l’étude menée à la demande du Département américain de la Justice (DOD) par le Illinois Institute of Technology – Research Institute (IITRI) et dont le début de communication remonte au 21 novembre 2000 (Carnivore System - document intégral de 121 pages en anglais au format Adobe Acrobat) a prouvé que le système était très performant, pouvait être utilisé n’importe où par n’importe quel agent du FBI, pour écouter le courrier électronique et le trafic (navigation) de n’importe quelle cible et sans besoin d’une requête d’une autorité quelconque. Pourtant, au même titre que les écoutes téléphoniques, les écoutes du trafic électronique relève de la même nature d’autorisation préalable.

Pire, les sauvegardes des écoutes sont « anonymes » côté FBI (c’est-à-dire que l’on ne sait pas quel agent du FBI a fait l’écoute ni où ni dans quel cadre, ni quand, ni pour quel dossier, quelle enquête etc. … Ce qui garantit par la force des choses une sécurité et un anonymat absolu sur les agents, les cibles, les enquêtes, etc., même en cas d’investigations extérieures) donc tout peut être écouté, même « gratuitement ». Cette étude faisait apparaître que le déploiement, à fin 2000, de Carnivore, était encore faible et ne permettrait pas une écoute systématique de tous les trafics de tout le monde. Et de conclure que la technologie employée

« protège la vie privée et permet d’instaurer une surveillance en toute légitimité, et ce, mieux que d’autres systèmes ».

(L’indépendance de l’IITRI est lourdement mise en cause aux Etats-Unis et de nouvelles informations accablent le FBI). C’est la très puissante association Electronic Privacy Information Center (EPIC) qui mène le combat. Source assiste

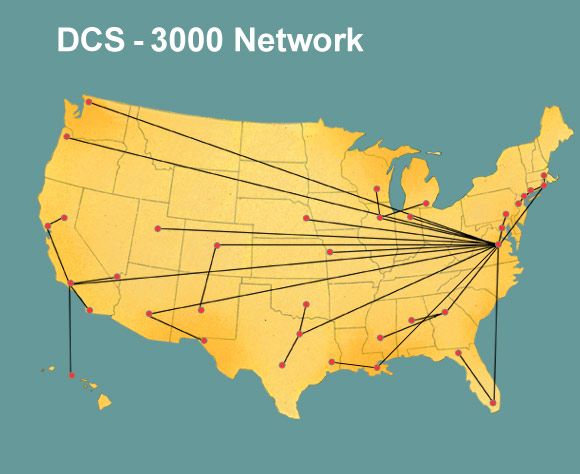

DCS-3000, Le nouveau Carnivore

Plus tard, et suite à une controverse le DCS1000 a été abandonné, laissant place au « DCS-3000 », un programme de 10 millions de dollars, et qui est probablement trois fois plus performant que le DCS-1000. Le DCS-3000 se distingue de son prédécesseur en ce qu’il se concentre non pas sur le trafic internet générique, mais sur une aide au FBI, ainsi que l’espionnage de messageries texte et des nouvelles technologies sans fil, permettant ainsi un meilleur déploiement de la loi CALEA (Communications Assistance for Law Enforcement Act). Cette loi passée en 1994 exige des entreprises de télécommunications de modifier leurs réseaux pour permettre les écoutes en application avec le droit. Pour info, plus de 80 pour cent des interceptions ciblent maintenant les téléphones sans fil, et où la CALEA n’est pas installée, le FBI a déployé un autre nouvel outil de surveillance appelé «Red Hook ». Source wired

Plus tard, et suite à une controverse le DCS1000 a été abandonné, laissant place au « DCS-3000 », un programme de 10 millions de dollars, et qui est probablement trois fois plus performant que le DCS-1000. Le DCS-3000 se distingue de son prédécesseur en ce qu’il se concentre non pas sur le trafic internet générique, mais sur une aide au FBI, ainsi que l’espionnage de messageries texte et des nouvelles technologies sans fil, permettant ainsi un meilleur déploiement de la loi CALEA (Communications Assistance for Law Enforcement Act). Cette loi passée en 1994 exige des entreprises de télécommunications de modifier leurs réseaux pour permettre les écoutes en application avec le droit. Pour info, plus de 80 pour cent des interceptions ciblent maintenant les téléphones sans fil, et où la CALEA n’est pas installée, le FBI a déployé un autre nouvel outil de surveillance appelé «Red Hook ». Source wired

Red Hook : La justice américaine impose au FBI de parler de son système d’écoute hi-tech

En 2006, l’EFF (l’Electronic Frontier Foundation, une fondation américaine qui tente de sauvegarder la liberté numériques des Américains) a lancé une procédure auprès du Département de la Justice (DoJ) afin d’accéder aux documents qui donneraient des informations sur ses systèmes de surveillance. Parmi les outils visés, DCS-3000 et Red Hook. Le 7 mai 2007, un juge fédéral a ordonné à la Police judiciaire fédérale (FBI) de fournir les documents en question. Pour le cas du second outil d’espionnage, Red Hook, le DoJ explique que ce système a été développé pour « recueillir la voix et les données (…) de les traiter et afficher les informations interceptées. » Selon Wired News, un agent du FBI de New-York peut demander l’interception d’un téléphone cellulaire à des milliers de kilomètres de sa base et de recevoir les données triées sur son bureau. Sources narkive & zataz

En 2006, l’EFF (l’Electronic Frontier Foundation, une fondation américaine qui tente de sauvegarder la liberté numériques des Américains) a lancé une procédure auprès du Département de la Justice (DoJ) afin d’accéder aux documents qui donneraient des informations sur ses systèmes de surveillance. Parmi les outils visés, DCS-3000 et Red Hook. Le 7 mai 2007, un juge fédéral a ordonné à la Police judiciaire fédérale (FBI) de fournir les documents en question. Pour le cas du second outil d’espionnage, Red Hook, le DoJ explique que ce système a été développé pour « recueillir la voix et les données (…) de les traiter et afficher les informations interceptées. » Selon Wired News, un agent du FBI de New-York peut demander l’interception d’un téléphone cellulaire à des milliers de kilomètres de sa base et de recevoir les données triées sur son bureau. Sources narkive & zataz

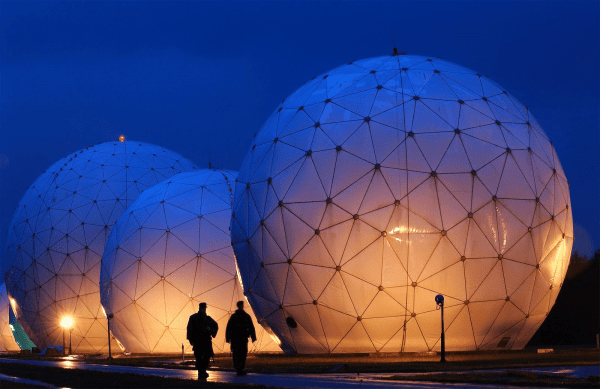

Le Réseau Echelon

En 1948, pendant la Guerre Froide, les États-Unis et le Royaume-Uni passent un pacte connu sous le nom d’UKUSA qui consiste à recueillir des informations militaires sur l’Union Soviétique. Le Réseau ECHELON est né. Par la suite, trois autres pays ont rejoint l’alliance : le Canada, l’Australie et la Nouvelle-Zélande. Depuis la fin de la Guerre Froide, le but du système a été réorienté : désormais, ce sont les informations économiques et privées qui intéressent ce gigantesque système d’espionnage. La NSA possède des moyens gigantesques d’espionnage, et ce à l’échelle mondiale.

En 1948, pendant la Guerre Froide, les États-Unis et le Royaume-Uni passent un pacte connu sous le nom d’UKUSA qui consiste à recueillir des informations militaires sur l’Union Soviétique. Le Réseau ECHELON est né. Par la suite, trois autres pays ont rejoint l’alliance : le Canada, l’Australie et la Nouvelle-Zélande. Depuis la fin de la Guerre Froide, le but du système a été réorienté : désormais, ce sont les informations économiques et privées qui intéressent ce gigantesque système d’espionnage. La NSA possède des moyens gigantesques d’espionnage, et ce à l’échelle mondiale.

Le Réseau Echelon permet la surveillance de tous les types de communications. Il est implanté sur toute la planète, au profit des Américains et il est complété par « Vent Stellaire » (Stellar Wind), le réseau d’écoute mondial des échanges numériques. A noter que d’autres pays tels que l’Allemagne, la Chine, la Corée du Sud, le Danemark, le Japon, la Norvège ou la Turquie coopèrent avec Echelon et hébergent une station d’interception sur leur sol. Ils ne sont pas membres d’UKUSA mais la NSA échange tout de même des informations avec eux, en moins grande quantité. Mais les Etats-Unis ne sont pas les seuls à avoir eu cette idée. La Russie par exemple utilise aussi ce moyen, la France utilise aussi cette méthode.

Parmi l’évolution des technologies d’interceptions, on peut noter : les signaux radio haute fréquence (HF), les câbles sous-marins sous les océans, les réseaux micro-ondes, les réseaux satellites, les réseaux digitaux, la fibre optique, internet, les réseaux sans fil (téléphonie, wi-fi)…

Chaque pays qui collabore avec Echelon définit une liste de mots clés (ou keywords) que les messages ou communications doivent contenir pour être interceptés, ce sont les dictionnaires. Mais il ne suffit pas que le message ou la communication contienne tel ou tel mot clé, il faut qu’il ait un sens, sinon l’ordinateur le refusera immédiatement. Les ordinateurs comprennent le contenu sémantique de l’information. Les messages sont ensuite traités par des super-calculateurs, ces ordinateurs sont capables de casser le cryptage des messages ou des communications. De plus, comme la plupart des produits de sécurité actuels sont américains, ils ne sont pas fiables et contiennent des « BackDoors » qui permettent à la NSA de lire le message sans aucun problème.

En effet, une loi aux Etats-Unis interdit l’exportation de produits de sécurité (cryptage, firewall, stéganographie…). Le seul moyen pour exporter le produit est de le faire vérifier par un organisme de contrôle, qui verra le code source, et autorisera ou non l’exportation. Mais en cherchant plus loin, on peut découvrir que ces organismes dépendent en réalité de la NSA ! Elle pose donc une condition pour l’exportation : l’affaiblissement des clés de codage pour pouvoir casser le message plus facilement, ou une backdoor. Le créateur du produit n’a pas d’autre choix que d’accepter pour ses intérêts commerciaux. Tous les produits américains sont donc piégés par la NSA (exemple le plus connu : Windows de Microsoft).

Une fois les messages interceptés et triés, c’est la NSA qui décide ce qu’elle partage avec les autres pays membres. Les éléments interceptés sont ensuite transmis à chaque agence par l’intermédiaire d’un système informatique du nom de PLATFORM, centre nerveux qui relie chaque agence UKUSA depuis 1983, basé au QG de la NSA à Fort Meade, (Maryland). Source réseau echelon

Le programme « Vent Stellaire » (Stellar Wind)

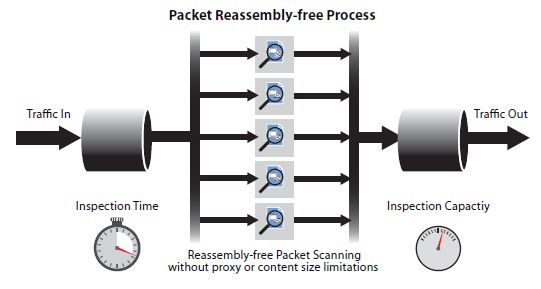

Depuis 2008 est mis en chantier « Vent Stellaire » qui, opérationnel en 2013, fait la même chose qu’Echelon pour tout ce qui est trafic réseau. La technologie sous-jacente est la « Deep Packet Inspection ». Comme d’habitude, les moyens de la NSA sont illimités et le secret est le plus total. Echelon, les « Grandes Oreilles » de l’espionnage du Monde entier par la NSA, avec le gigantisme de ses stations d’écoute au sol et son réseau de satellites géostationnaires, fait aujourd’hui figure de simple galop d’essai archaïque par rapport à Vent Stellaire (Stellar Wind). Avec Vent Stellaire, l’espionnage des communications radiofréquence mondiales est désormais complété par l’espionnage des communications numériques à l’échelle planétaire.

Si UKUSA, devenu Echelon, est opéré par la NSA avec le Royaume Uni, le Canada, l’Australie et la Nouvelle-Zélande, il n’en est pas de même de Vent Stellaire que la NSA garde pour elle cette fois sans partage. Vent Stellaire est déployé au seul profit militaire, industriel et commercial des Etats-Unis, et lui seul. Le projet a été voté par le congrès en 2008 sous Georges W. Bush, malgré l’opposition du ministère de la justice qui jugeait Vent Stellaire inconstitutionnel. En effet, avec Vent Stellaire, il s’agit ni plus ni moins que d’espionner toutes les communications qui entrent aux USA, mais aussi toutes les communications intérieures, donc de légaliser la surveillance en flux continu et permanent de la population américaine.

Grâce à un lobbying appuyé des industriels œuvrant dans les domaines des logiciels d’analyse des contenus circulant sur les réseaux et des fabricants de matériel, grâce aussi à l’excellent alibi que représente les attentats du 11 septembre, un faramineux budget est partagé entre tous ces lobbyistes. Rien que pour la Deep Packet Inspection, une estimation des sommes mises en circulation sur quelques années est vertigineuse (voir le graphique du budget de la Deep Packet Inspection pour la période 2010 – 2015). Le principe de base est assez simple, il s’agit de surveiller au moyen du DPI (Deep Packet Inspection) tout ce qui passe par le réseau (voix, données…). Le système fonctionne à deux niveaux.

• Soit comme Échelon à partir d’un système de mots clés : dès que le mot apparaît dans une communication le système enregistre toutes les données de l’utilisateur (contenus des e-mails, des tchats, pages Internet consultées, comptes bancaires, feuilles d’impôt, etc. …).

• Soit en partant des numéros de téléphone (du moment que le système a un numéro de téléphone, il enregistre toutes les données correspondantes automatiquement).

La NSA a donc bien sûr signé des accords avec les plus gros opérateurs de téléphonie (AT&T) pour avoir accès à toutes leurs données. Mais Vent Stellaire ne veut pas simplement faire du super-Échelon. Le but est aussi d’explorer le deepnet : les pages ou les données sécurisées par mot de passe, certains échanges de fichiers par FTP par exemple, les communications cryptées des gouvernements, etc. Et là, ça se complique un poil. L’algorithme de cryptage utilisé aussi bien par des navigateurs web usuels, que par des États, des institutions financières, et, bien sûr, des terroristes, l’AES (Advanced Encryption Standard), est pour l’instant impossible à casser, sauf à utiliser la méthode dite de la « Force Brute » (recherche exhaustive). Pour ce faire il faut deux choses :

• D’abord, cela paraît évident, des ordinateurs surpuissants qui peuvent attaquer le cryptage. La NSA y travaille actuellement dans le Tennessee (les récents travaux dans le domaine de l’informatique quantique vont énormément réduire les temps de calcul).

• Mais ensuite, pour pouvoir casser le cryptage AES, il faut pouvoir stocker le maximum de données pour chaque source. Plus le nombre de messages stockés est important, plus il sera facile de repérer un schéma récurrent dans le cryptage permettant ainsi de le casser.

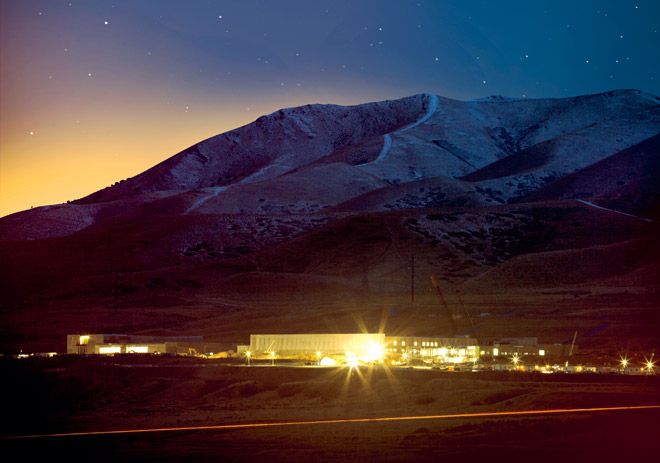

Mais où stocker tout cela ? Visiblement dans l’Utah, près de Salt Lake City. Le projet s’est fait discret depuis 2008. La NSA s’est lancée dans la construction d’un complexe pharaonique. Une enquête très complète sur ce complexe a été publiée le 15 mars 2012 par James Bamford, sur Wired. Le but est de pouvoir stocker des quantités astronomiques de données.

Selon un rapport de Cisco (leader mondial des réseaux), le trafic Internet mondial quadruplera entre 2010 et 2015, pour atteindre 966 exabytes par an (un million d’exabytes = un yottabyte). En termes d’échelle, Eric Schmidt, ancien PDG de Google, a, une fois, estimé que le total de toutes les connaissances humaines créées depuis l’aube de l’humanité à 2003 totalise 5 exaoctets. Et le flux de données ne montre aucun signe de ralentissement. En 2011, plus de 2 milliards des 6,9 milliards d’habitants de la planète étaient connectés à l’Internet. Vers 2015, la firme de recherches IDC estime qu’il y aura 2,7 milliards d’utilisateurs de l’Internet.

Un téraoctet de données peut désormais être stocké sur une carte flash de la taille de l’ongle du petit doigt d’un homme (les cartes mémoire SDXD devraient atteindre, selon une communication de l’association SD regroupant les principaux acteurs du développement des cartes SD, lors du Consumer Electronics Show de 2009, la capacité de 2 téraoctets). Le composant mémoire fait environ 1 cm2 !

Le stockage d’un exabyte (1.000.000 de térabytes), soit le trafic internet mondial sur un an selon CISCO, tiendrait donc sur 1.000.000 de cm2 soit 100 m² de mémoire flash, 100.000 m2 pour un zettabyte et 1.000.000 m² pour un yottabyte. Empilées sur une centaine de couches, il ne suffirait que d’une surface au sol (sans les équipements : racks, alimentations, etc. …) de 10.000 m2 ! Si la NSA devait atteindre un yottabyte d’informations stockées dans son centre de calcul de Bluffdale, dans l’Utah, cela équivaudrait à environ 500 trillions (500.000.000.000.000.000.000) de pages de texte.

Ainsi, la NSA a besoin de locaux et le centre de calcul de Bluffdale, dans l’Utah, qui devrait être fini de construire en 2013, serait d’environ 93.000 m² (tous locaux confondus). La quantité totale potentielle d’informations qui pourrait être stockée dans le centre de calcul de la NSA, à Bluffdale, dans l’Utah, est véritablement stupéfiante mais sa croissance est de même nature que la croissance exponentielle de la quantité de données de renseignement produites chaque jour par les capteurs d’écoute Echelon de la NSA et d’autres agences de renseignement.

La conséquence de cette « expansion du théâtre d’opération des capteurs satellitaires et autres sondes de réseaux », comme le fait remarquer un rapport du ministère de la Défense de 2007, est que le Pentagone tente d’étendre son réseau mondial de communications, connu sous le nom de « Global Information Grid », pour gérer des yottabytes de données (un yottabyte est 10 puissance 24 octets, une valeur si grande que personne n’a encore inventé un terme pour une unité de mesure qui lui serait supérieure).

La NSA se donne donc les moyens de la surveillance totale dont elle rêve. Un pas de plus vient d’être franchi dans le fichage, le flicage et la destruction de la vie privée, et ce à l’échelle planétaire. Le futur s’annonce merveilleux. source assiste

Système Hérisson : la France se pique au réseau Echelon (2009)

La France serait-elle en voie de mettre en place l’équivalent d’un réseau Échelon dans l’Hexagone pour surveiller et cataloguer tous les faits et gestes de tous les médias, radio, TV et internet compris ? Tout porte à le croire, selon une liasse de documents qui décrit le Système Hérisson, éponyme d’« Habile Extraction du Renseignement d’Intérêt Stratégique à partir de Sources Ouvertes Numérisées ». On pourra en découvrir la totalité sur ce lien Google Doc (le système Herisson) Selon ces documents qui nous ont été présentés comme étant le cahier des charges de ce système et daté de l’année passée, Hérisson tend vers la mise en place d’un système de collecte automatisée et de recherche d’informations dignes d’un scénario de film d’espionnage ou de Matrix. La paternité du dossier est attribuée à la DGA, Délégation Générale pour l’Armement dont la mission consiste au suivi et à la validation des moyens de défense militaires et territoriales.

Dans les références de ce fameux cahier des charges, classées dans la rubrique « Biblio » il est ainsi fait mention de plusieurs textes officiels dont l’instruction générale interministérielle sur la sécurité des systèmes d’information « qui font l’objet d’une classification de défense pour eux-mêmes ou pour les informations traitées » (n° 900/SGDN/SSD/DR ou 900/DISSI/SCSSI/DR du 20 juillet 1993), texte qui gère le secret défense. On trouve encore mention de diverses directives ou instructions relatives à la protection contre les signaux parasites compromettants.

Un appel d’offres lancé en 2007

Chose certaine : le système est à rattacher à un appel d’offres lancé en 2007 par le ministère de la défense, la délégation générale pour l’armement, la direction des systèmes d’armes et le service centralisé des achats. Le marché public a pour objet « la Conception, réalisation et évaluation d’une plate-forme dédiée au traitement des sources ouvertes pour le renseignement militaire d’intérêt stratégique ». L’appel d’offres a une durée minimale de 36 mois à compter de la notification du marché et est en phase avec ce cahier des charges.

IRC, Newsgroup, FTP, P2P, HTTP, etc.

Dans ce fameux cahier des clauses techniques particulières (CCTP), on découvre ainsi que le système vise à glaner à peu près tout ce qui passe sur les réseaux aux fins notamment de renseignement militaire d’intérêt stratégique. On peut le voir dans le tableau ci-dessous que, par exemple, tous les contenus qui transitent sur les chats IRC, les mailings listes, les forums, les réseaux sociaux, les Newsgroups, les flux RSS, les blogs, podcasts, et les systèmes P2P feront l’objet d’une surveillance approfondie, avec une priorité soit « importante » soit « primordiale » selon les flux. La plate-forme est destinée à être installée au centre d’expertise parisien (CEP) d’Arcueil indiquent les pages.

Mais c’est surtout dans la section « Exigences » qu’on apprécie l’ampleur du système Hérisson. Il est calibré ainsi pour accéder à n’importe quel contenu (texte, image, son et vidéo, quels que soient les langages utilisés « HTML, PHP, ASP… ») en prenant en compte « la problématique des liens «cachés» en extrayant les liens a minima dans les applications flash contenues dans une page, les codes Java Script ». Hérisson sait aussi collecter et stocker le contenu complet d’un site FTP ou collecter simplement son arborescence, sait télécharger les fichiers disponibles sur un réseau P2P.

Tous les types de fichiers

Notre curieux mammifère poursuit sa longue route en ayant « la capacité de collecter des données via les protocoles : MMS (flux vidéo type Windows Media Player) RSTP (flux vidéo type Real Player) POP3 (messagerie) », et donc des emails. Pour faire bonne mesure, le système HÉRISSON a la capacité de gérer un éventail large, non restreint et évolutif de formats de documents de type : Vidéo (AVI, MPG, MOV, MP4, Real, FLV, OGM …) ; Audio (WAV, MP3, OGG…) ; Image (BMP, JPG, TIFF…) ; Texte (HTML, MHTML, Open Document, Open XML/Microsoft Office, Adobe PS/PDF, Flash).

L’œuvre d’observation et de collecte « prend [aussi] en compte la problématique du Web invisible en proposant des moyens, méthodes et outils, permettant l’accès à ces sous-ensembles du Web Invisible ». Le tout est archivé et chaque mise à jour «d’un gisement Web, FTP ou NMTP » fait l’objet d’un stockage différencié pour tenir compte des évolutions des contenus amassés. Le système s’attaque aussi bien au web qu’aux radios et aux TV. Ainsi, les langues des documents audio devant être identifiées dans le système HÉRISSON sont :

[P]rimordial : le français, l’anglais, l’arabe, le russe, le farsi.

[I]mportant ; l’espagnol, l’allemand, le chinois mandarin, l’italien, le serbo-croate, l’hindi, le japonais, le coréen, le turc, l’ukrainien, l’hébreu, l’urdu, l’albanais, le macédonien.

[S]ouhaitable : le néerlandais, le grec, le portugais, le polonais.

Pour les images, Hérisson permet l’accès aux caractéristiques brutes et aux métadonnées d’une image,

comme le type et les caractéristiques d’encodage, la résolution, le taux de compression, les champs EXIF, les statistiques usuelles liées à l’image histogramme, moments centrés…), … il note aussi la provenance de l’image (URL pour les images obtenues via Internet) et éventuellement le nom du photographe ». Hérisson « reconnaît les images transformées » et «lorsqu’une photographie a subi des transformations (rotations, changement d’échelle, compression, modification des contrastes,…), [il] sait reconnaître l’image originale parmi les images qui en sont issues.

Pour pousser un peu plus loin l’excavation des données glanées, Hérisson permet

la détection et classification d’objets contenus dans une image (personne, véhicule, meuble…). Cette fonctionnalité sera évaluée avec les méthodologies utilisées dans les évaluations Techno-Vision/ImagEval, tâche n° 4, PASCAL VOC (Visual Object Classes challenge), et CLEAR (tâche « 2D Face détection ») ». Sur les vidéos, HÉRISSON « permet la détection et l’identification de personne dans une vidéo. Cette fonctionnalité sera évaluée avec la méthodologie utilisée dans l’évaluation CLEAR (tâche « person identification »).

Reconnaissance de caractères, faciale et d’objets

S’ajoutent à la [très] longue liste, la reconnaissance des caractères (détection du texte, détection des colonnes, détection de zones de texte, détection de tableaux, détection de formats de caractères et de polices, détection de graphiques, etc.), la détection d’éléments

de contexte d’une image (photo couleur, photo noir&blanc, reproduction artistique, visage, scène intérieur/extérieur, ville/campagne/bord de mer/montagne/…, jour/nuit ; présence/absence d’objets manufacturés où d’artefacts d’origine humaine, …)

Des données exploitées par un moteur multicritère

Une fois la masse de données stockées, l’exploitation se fait avec une fonction de recherche avancée (ou multicritère) qui permet a minima de préciser une combinaison booléenne des paramètres suivants :

• Taille (avec un intervalle),

• Type de document (texte, image, graphique, vidéo, audio),

• Format de fichier,

• URL d’origine.

• Les propriétés du contenu :

• L’exclusion de mot,

• Une expression exacte,

• La combinaison booléenne entre les mots-clés,

• Les mots commençant par une chaîne de caractères donnée,

• Distance entre les mots dans le texte,

• Expression régulière,

• Une écriture phonétique,

• Une orthographe approchée,

• Dans une page (URL) précise,

• Dans les pages contenant un lien précis.

Exemple piquant, « Le système offre la possibilité de reconnaître l’entité elle-même de plusieurs manières différentes : Soit par mention explicite. Exemple : « Nicolas Sarkozy », par mention relative (« le nouveau président français »), par mention partielle (« Monsieur Sarkozy », « le Président »), par anaphore (« il », « celui-ci »), par surnom (« Sarko ») ». Source pcinpact

Le Deep Packet Inspection (DPI)

La forme basique de l’analyse comportementale consiste à tirer des conclusions sur le profil d’une personne à l’aide, entre autres, des mots clés qu’elle utilise (dans les moteurs de recherches, dans les liens sur lesquels elle clique, etc. …). Les outils de Deep Packet Inspection (DPI), appelés aussi Complete Packet Inspection and Information eXtraction (IX) vont beaucoup plus loin et capture et analyse en temps réel le contenu du trafic réseau des internautes (pages HTML consultées mais aussi tout le reste, incluant les requêtes dans les moteurs de recherches, les emails, la voix sur IP (VoIP), les communications via satellites, les données chiffrées (dont Skype), les zones de messageries instantanées (chat), les lignes téléphoniques…) au niveau de tous les internautes du monde !

La forme basique de l’analyse comportementale consiste à tirer des conclusions sur le profil d’une personne à l’aide, entre autres, des mots clés qu’elle utilise (dans les moteurs de recherches, dans les liens sur lesquels elle clique, etc. …). Les outils de Deep Packet Inspection (DPI), appelés aussi Complete Packet Inspection and Information eXtraction (IX) vont beaucoup plus loin et capture et analyse en temps réel le contenu du trafic réseau des internautes (pages HTML consultées mais aussi tout le reste, incluant les requêtes dans les moteurs de recherches, les emails, la voix sur IP (VoIP), les communications via satellites, les données chiffrées (dont Skype), les zones de messageries instantanées (chat), les lignes téléphoniques…) au niveau de tous les internautes du monde !

La « Deep Packet Inspection » consiste à placer des sondes de capture du trafic réseau aux points de concentration naturelle de ce trafic (typiquement, chez les FAI [Fournisseurs d’Accès Internet] pour le grand public, sur les concentrateurs en réseau intranet) et, avec des logiciels spécialisés, à analyser en temps réel le contenu du trafic en termes de signification sémantique (de quoi parle l’information qui circule, de quel sujet traite-t-elle…). Le trafic ainsi capturé est ensuite conservé indéfiniment (par exemple « Vent Stellaire » de la NSA) pour des retraitements ultérieurs (améliorations des techniques d’analyses sémantiques, nouvelles cibles sémantiques à isoler et suivre…).

Lorsque le DPI (Deep Packet Inspection) regarde le contenu des paquets, ceux-ci sont mis bout à bout pour reconstituer les objets entiers (les fichiers complets, par type MIME) et l’analyse appliquée aux fichiers entiers prend le nom de « Deep Content Inspection » (« Analyse approfondie des contenus »). Cette forme passive d’usage de la « Deep Packet Inspection » peut conduire à une forme active de gestion du trafic réseau dont la plus visible est la censure active de contenus et le blocage, comme en Chine, en Corée du Nord ou en Arabie Saoudite (observations en 2011 / 2012).

Une autre forme active de l’usage de la « Deep Packet Inspection » est la recherche des individus pratiquant la violation des droits numériques - DRM (piratage d’œuvres protégées par des droits d’auteurs). Le filtrage du trafic réseau par «Deep Packet Inspection » et « Deep Content Inspection » est préconisé dans l’implémentation physique des outils de mise en œuvre des avatars de la loi HADOPI en France (HADOPI 3 – LOPPSI 2). Une autre forme active de l’usage de la «Deep Packet Inspection » relève du plus pur objet des « RG (Renseignements Généraux) » : repérer et profiler des personnes. La Libye de Kadhafi a bénéficié d’un tel outil (français), Eagle Glint de la société Amesys, afin d’identifier des opposants, les torturer et les exécuter.

Les outils de « Deep Packet Inspection » (DPI) sont une variante des « Stateful Packet Inspection ». Lorsque le « Stateful Packet Inspection » analyse, normalement, légitimement et pour des raisons techniques, l’URL et l’en-tête d’un bloc d’informations, la « Deep Packet Inspection » (DPI) capture et analyse le contenu du bloc d’informations lui-même. Lorsque les « Stateful Packet Inspection » ne se contentent plus d’analyser les entêtes mais aussi le contenu des paquets, on parle de « Deep Packet Inspection » (DPI – Analyse en profondeur des paquets). Le terme a été créé par la société française QOSMOS (jeu de mot basé sur QoS – « Quality of Service » mais qui renvoie inévitablement à KOSMOS, une famille de satellites russes commencée durant l’époque sombre de l’URSS, de son KGB, de l’espionnage des personnes à tous les échelons [le mot est choisi] et du Goulag).

Les outils de « Deep Packet Inspection » (DPI) intéressent les gouvernements de tous les états, et pas seulement les états totalitaires et les dictatures poursuivant leurs opposants. Les prétextes comme les attentats du 11 septembre 2001 servent à justifier les atteintes à la vie privée et les violations du droit et du secret de la correspondance. Source assiste

SAURON, le programme de surveillance satellitaire

Edward Snowden, le lanceur d’alerte qui a récemment dévoilé le programme d’écoute électronique de la NSA PRISM, a révélé un autre système de surveillance insidieux qui vise les citoyens vendredi après-midi, dans une conversation avec des reporters d’Internet Chronicle. SAURON, ou le Semi-Autonomous Ultra-high-Resolution Orbital Network (réseau orbital semi-autonome à haute résolution, ndt), est composé de centaines de caméras en orbite basse qui peuvent distinguer des objets aussi petits qu’un centimètre en taille. Il y a tellement de satellites dans ce réseau qu’ils sont capables de contrôler toute la surface habitée de la planète sans interruption. Selon les diapos que Snowden a partagées, prises de la présentation de SAURON par la NSA, chaque satellite-espion est relié à une banque de données qui peut enregistrer les images capturées indéfiniment. SAURON est également une référence à un personnage maléfique de la trilogie de J.R.R. Tolkien « Le Seigneur des Anneaux », un démiurge du mal et de la discorde qui apparaît dans le monde comme un œil unique, perpétuellement en recherche.

Edward Snowden, le lanceur d’alerte qui a récemment dévoilé le programme d’écoute électronique de la NSA PRISM, a révélé un autre système de surveillance insidieux qui vise les citoyens vendredi après-midi, dans une conversation avec des reporters d’Internet Chronicle. SAURON, ou le Semi-Autonomous Ultra-high-Resolution Orbital Network (réseau orbital semi-autonome à haute résolution, ndt), est composé de centaines de caméras en orbite basse qui peuvent distinguer des objets aussi petits qu’un centimètre en taille. Il y a tellement de satellites dans ce réseau qu’ils sont capables de contrôler toute la surface habitée de la planète sans interruption. Selon les diapos que Snowden a partagées, prises de la présentation de SAURON par la NSA, chaque satellite-espion est relié à une banque de données qui peut enregistrer les images capturées indéfiniment. SAURON est également une référence à un personnage maléfique de la trilogie de J.R.R. Tolkien « Le Seigneur des Anneaux », un démiurge du mal et de la discorde qui apparaît dans le monde comme un œil unique, perpétuellement en recherche.

Snowden, qui avait l’air d’un homme qui n’a pas dormi depuis des semaines, a parlé avec des reporters d’Internet Chronicle dans un couloir de transit de l’aéroport moscovite Sheremetyevo. Presque en chuchotant, Snowden a dit :

C’est choquant que le gouvernement US s’approprie un symbolisme si maléfique pour un soi-disant système de sécurité comme celui-ci. Il y a peu de doutes que ce programme – je n’en prononcerai pas le nom ici – ne se préoccupe pas de la sécurité des citoyens, mais plutôt, qu’il s’agisse d’une tentative éhontée de prise de pouvoir pour l’intérêt du pouvoir. Source globalepresse

Lanterne Magique, NSA Trapdoor et autres spywares…

Vous pensiez en avoir terminé ? Ce n’est pas tout, car en dehors de ces structures d’écoute capables de tout entendre et tout lire, il existe aussi des logiciels très discrets, capables d’ouvrir le cœur de vos disques durs et leurs contenus à votre insu, toujours pour le bénéfice des organismes officiels d’espionnage.

NSA Trapdoor

La législation des Etats-Unis oblige les éditeurs américains et de pays « satellites » (Canada, Grande Bretagne, etc.) de softwares ainsi que les éditeurs (ou leurs distributeurs) de logiciels distribués aux Etats-Unis à installer une « trapdoor » c’est-à-dire, selon la technologie et le mode opératoire de chaque logiciel, un dispositif permettant aux services spéciaux des USA (et donc essentiellement à la NSA chargée de toutes les écoutes avec son système Echelon et de toutes les lectures avec Carnivore) d’avoir un accès en clair aux documents réalisés à l’aide de ces logiciels, que ceux-ci transitent par le biais du www ou qu’ils soient simplement stockés sur votre ordinateur local (ceci concerne également tous les autres types de documents, de messages et de moyens de transmissions y compris les messages radio, téléphones, fax, etc. …).

La législation des Etats-Unis oblige les éditeurs américains et de pays « satellites » (Canada, Grande Bretagne, etc.) de softwares ainsi que les éditeurs (ou leurs distributeurs) de logiciels distribués aux Etats-Unis à installer une « trapdoor » c’est-à-dire, selon la technologie et le mode opératoire de chaque logiciel, un dispositif permettant aux services spéciaux des USA (et donc essentiellement à la NSA chargée de toutes les écoutes avec son système Echelon et de toutes les lectures avec Carnivore) d’avoir un accès en clair aux documents réalisés à l’aide de ces logiciels, que ceux-ci transitent par le biais du www ou qu’ils soient simplement stockés sur votre ordinateur local (ceci concerne également tous les autres types de documents, de messages et de moyens de transmissions y compris les messages radio, téléphones, fax, etc. …).

Cette « trapdoor » appelée aussi « fil rouge », est donc installée dans quasiment tous les logiciels du monde et, en particulier, les versions de Windows, le Pack Office Microsoft pour Windows, Mac OS, le Pack Office Microsoft pour Mac OS, Internet Explorer, Outlook, tous les logiciels de messageries, Lotus Notes etc. …, et même tous les logiciels anti-pirates : les firewall, les antivirus, les logiciels de cryptographie (PGP …).

Cette « trapdoor » n’a pas d’existence reconnue mais la collaboration entre Microsoft et la NSA est connue c’est pourquoi je l’appelle la NSA Trapdoor et, d’autre part, la sécurité (au sens de protection des biens et des personnes physiques), si elle est mise en avant (avec la lutte contre la grande criminalité, le terrorisme, la pédophilie, le blanchiment d’argent, la drogue, etc. …), semble ne pas être l’objectif poursuivi mais l’alibi. Il s’agit plutôt d’espionnage industriel, commercial et politique au profit des seuls Etats-Unis (tout le monde à entendu parler à la radio, à la télévision ou dans la presse écrite de contrats perdus par Airbus au profit de Boeing grâce à ce type d’écoutes).

Plus réellement, la forme matérielle de cette trapdoor peut-être un backdoor maintenant un port ouvert, un spyware, un web-bug, les Guid, etc. Mais, surtout un code de déverrouillage de nos clés de protection dans nos documents cryptés – attention, je parle bien de documents cryptés avec des logiciels comme PGP, etc. … – les « petits » mots de passe de Windows et compagnie ne servent à rien, des centaines de petits programmes gratuits circulent sur le Net pour les décrypter, y compris sur les grands sites de téléchargement comme le CNET, ZDNet, etc. … sous prétexte de nous aider à retrouver nos mots de passe perdus… et cela est classé à « sécurité » !!! Les organismes gouvernementaux, eux, avait les clés de lecture de ces mots de passe dès l’origine.

Je veux un codage facilement cassable

Le codage « durci » est interdit légalement. Par exemple, PGP (le logiciel le plus connu de cryptographie, logiciel en Open Source) avec son algorithme suisse IDEA, peut coder avec des clés extrêmement longues (classe militaire quasi incassable) mais il est interdit d’utiliser des clés de plus de 128 bits afin de permettre à différents services de casser l’encryptage, compte tenu des puissances de calcul actuellement disponibles. Si vous avez un PGP débridé vous êtes dans l’illégalité (sic, le Veilleur utilise un cryptage 512 bits). Toutes les personnes qui souhaitent utiliser un logiciel de cryptographie pour assurer la confidentialité de leurs messages savent qu’il est interdit de commercialiser ET D’UTILISER des logiciels dont les clés de cryptage sont trop « dures » à décrypter, y compris en France où la puissance de cryptage doit aussi être réduite à 128 bits.

Je veux un cryptage faible des conversations téléphoniques

En matière de téléphonie GSM UMTS DCS (téléphones portables de monsieur tout le monde en Europe), toutes nos conversations sont normalement cryptées. Le système de cryptage de nos conversations a été tronqué sous la pression des services de renseignements anglais : les 10 derniers bits des clés de cryptage sont désormais inutilisés (forcés à zéro).

Je veux un flicage de chaque individu à chaque instant

Le codage des nouveaux logiciels système qui n’utilisent pas des logiciels de tierce partie comme un spyware (relativement identifiable) mais dont le code d’espionnage est dilué dans le code de comportement normal du logiciel ce qui le rend impossible à extirper ou inhiber. Windows XP, par exemple, est écrit de la sorte et il est soupçonné de tous les espionnages possibles, imaginables et inimaginables au profit de Microsoft au moins. Il semble qu’avec XP nous soyons totalement transparent, nous, notre matériel, nos logiciels, nos faits et gestes.

Vous allez nous révéler tout

Et puis il ne faut pas oublier le bavardage de nos FAI (Fournisseurs d’Accès à Internet) qui eux savent tout de nos navigations et de nos courriers et sont contraints légalement de fournir tout ce que nous avons fait, dit, écrit, lu, etc., à la moindre requête de justice (ce qui ne change rien à leur comportement actuel puisqu’ils vendent déjà ces renseignements à des régies publicitaires …). Vous êtes-vous demandé, au moins une fois, quel était le modèle économique de votre FAI ? Comment il gagne sa vie ?

Donc, le secret des conversations avec les moyens de communications électroniques (e-mail, documents Word, Excel, etc., en ce qui nous concerne mais ceci est valable aussi pour les téléphones filaires, les téléphones sans fils, les téléphones portables [GSM …] les fax, etc.) n’existe pas. Le secret de nos données de toute nature dans nos ordinateurs n’existe pas non plus. Quoi qu’il en soit, il est trop tard pour revenir en arrière. Microsoft a crée un tel climat de défiance à son égard qu’il convient de se tourner vers les logiciels en Open source, les logiciels dont le code source est public ET DONT LA DISTRIBUTION COMPREND LE CODE SOURCE, LES COMPILATEURS ET EDITEURS DE LIENS. En effet, il est inutile d’avoir un code source public vérifié par des millions d’informaticiens et d’utiliser une distribution commerciale du même produit verrouillée en binaire et donc invérifiable.

Certains départements de la défense, aux USA, entre autres, se tournent vers l’Open Source pour assurer leur sécurité au grand dam de Microsoft qui a tenté toutes les manœuvres pour faire échouer ces nouvelles orientations. Linux Open source, Unix Open source, Open Office, etc., sont l’avenir de l’informatique. Tiens, il y a une nouvelle tendance : les logiciels ne seraient plus achetés et ne seraient plus stockés sur nos disques durs mais exploitables uniquement en « location » depuis des serveurs de ressources (on nous rabâche les oreilles avec la facilité de maintenance, de mise à jour, d’homogénéité du parc, d’anti-piratage, etc. …). Nos données ne seraient plus chez nous mais sur des disques durs distants (vos données toujours accessibles même si vous êtes un nomade à l’autre bout du monde, etc. …). Source assiste

Lanterne Magique

Un outil développé et diffusé par le FBI après les attentats du 11 septembre 2001 est connu sous le nom de « Lanterne magique ». Il doit les aider à traquer les terroristes potentiels. Cet outil serait un Spyware furtif intelligent de très bonne qualité installé sur nos ordinateurs de manière silencieuse par les moyens habituels (attaché à un véhicule vecteur [un cheval de Troie] comme un freeware ou un e-mail ou peut-être même faisant partie de Windows dès l’origine).

Contrairement à ce que certains affirment, il ne permet pas de décoder et décrypter les données protégées sur nos ordinateurs individuels, il ne fait que les révéler aux autorités (prendre copie pour analyse). Ce Spyware est apparu dans un contexte de psychose qui a même conduit le FBI a demander aux grands opérateurs (télécommunications, FAI, etc. … non seulement aux Etats-Unis mais aussi dans le reste du monde), de « modifier leurs réseaux pour les rendre accessibles à ses enquêteurs et à ses outils informatiques, dans le cadre de la traque des terroristes » (source Associated Press). Source assiste

Pour Conclure

Tout n’est pas rapporté ici, il existe d’autres programmes d’écoute de par le monde, je me suis contenté d’aller à l’essentiel, et comme vous pouvez le remarquer, la liste est longue. Vous l’avez compris, la Déclaration universelle des droits de l’homme censée nous protéger est une nouvelle fois bafouée, j’en veux pour preuve l’article 12 :

Nul ne sera l’objet d’immixtions arbitraires dans sa vie privée, sa famille, son domicile ou sa correspondance, ni d’atteintes à son honneur et à sa réputation. Toute personne a droit à la protection de la loi contre de telles immixtions ou de telles atteintes. (lien)

Pour résumer, il est quasiment impossible d’échapper aux systèmes d’écoute planétaires mis en place par les gouvernements concernés, tout au plus leur rendre la tâche plus ardue en utilisant au quotidien, ou du moins quand cela s’avère nécessaire.

Il existe aussi quelques logiciels et services en ligne qui vous offriront de vous affranchir de ceux réputés trop virulents en matière d’indiscrétions, et cerise sur le gâteau, ce sont des logiciels libres, et donc pour la plupart gratuits, vous les trouverez sur prism-break (merci à Éric Filiol pour avoir cité ce site dans son interview).

Si vous êtes encore plus soucieux de votre intimité, il va vous falloir envisager d’abandonner Microsoft pour migrer vers des systèmes d’exploitation Linux, abandonner également Facebook et autres réseaux sociaux friands de vos informations personnelles. Je sais, ça va être dur pour certains, mais posez-vous la question, combien de temps par semaine restez-vous collé sur cette page blanche et bleue à compter fébrilement le nombre de « j’aime » que de parfaits inconnus vont daigner attribuer à une information bien souvent dénuée d’intérêt ?

Source : Le-veilleur.com

Informations complémentaires :